12.1: Prelúdio de sequências, séries e teorema binomial

- Page ID

- 183110

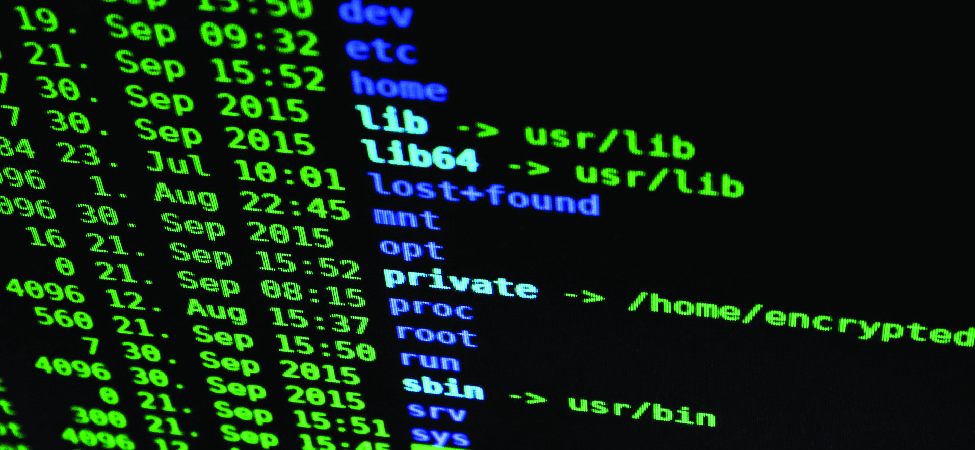

Uma cobrança estranha aparece repentinamente no seu cartão de crédito. Mas seu cartão está em sua carteira, nem mesmo foi perdido ou roubado. Infelizmente, você pode ter sido vítima de um crime cibernético. Nos dias de hoje, a maioria das transações aproveita os benefícios dos computadores de alguma forma. O crime cibernético é qualquer tipo de crime que usa um computador ou uma rede de computadores. Felizmente, muitas pessoas estão trabalhando para prevenir o crime cibernético. Às vezes conhecidas como criptógrafos, essas pessoas desenvolvem padrões complexos em códigos de computador que bloqueiam o acesso a possíveis ladrões, bem como escrevem códigos para interceptar e decodificar informações deles para que possam ser identificados. Neste capítulo, você explorará sequências e séries básicas relacionadas às usadas por programadores de computador para prevenir crimes cibernéticos.