8.2 : La technologie aujourd'hui

- Last updated

- Save as PDF

- Page ID

- 193730

Il est facile de regarder le dernier produit élégant d'Apple et de penser que la technologie est un ajout récent à notre monde. Mais de la machine à vapeur aux outils de chirurgie robotique les plus avancés, la technologie a décrit l'application de la science pour résoudre les problèmes de la vie quotidienne. Nous pouvons regarder les ordinateurs énormes et encombrants des années 1970 qui disposaient à peu près de la même capacité de stockage qu'un iPod Shuffle et lever les yeux au ciel avec incrédulité. Mais il y a de fortes chances que dans trente ans, nos ordinateurs portables et iPod soient tout aussi archaïques.

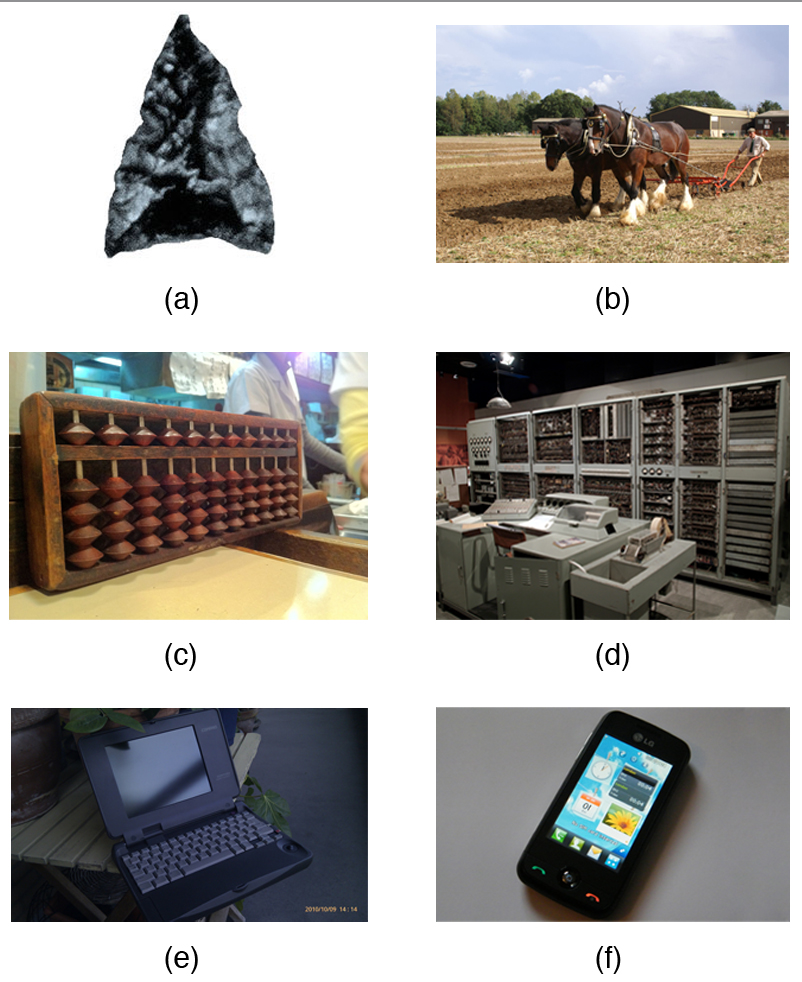

La technologie est l'application de la science pour résoudre les problèmes de la vie quotidienne, qu'il s'agisse des outils de chasse et des avancées agricoles, des méthodes informatiques manuelles et électroniques, des tablettes et des smartphones d'aujourd'hui. (Photo (a) avec l'aimable autorisation de Wikimedia Commons ; Photo (b) avec l'aimable autorisation de Martin Pettitt/Flickr ; Photo (c) avec l'aimable autorisation de Whitefield d./flickr ; Photo (d) avec l'aimable autorisation d'Andrew Parnell/Flickr ; Photo (e) avec l'aimable autorisation de Kārlis Dambrāns/Flickr)

Qu'est-ce que la technologie ?

Alors que la plupart des gens imaginent probablement des ordinateurs et des téléphones portables lorsque le sujet de la technologie est abordé, la technologie n'est pas simplement un produit de l'ère moderne. Par exemple, les outils à feu et en pierre étaient des formes importantes que la technologie a développées à l'âge de pierre. Tout comme la disponibilité de la technologie numérique façonne notre mode de vie actuel, la création d'outils en pierre a changé la façon dont les humains vivaient et mangeaient bien. De la première calculatrice, inventée en 2400 avant notre ère Babylone sous la forme d'un boulier, au prédécesseur de l'ordinateur moderne, créé en 1882 par Charles Babbage, toutes nos innovations technologiques sont des avancées par rapport aux versions précédentes. En effet, tous les aspects de notre vie d'aujourd'hui sont influencés par la technologie. Dans l'agriculture, l'introduction de machines capables de labourer, de battre, de semer et de récolter a considérablement réduit le besoin de main-d'œuvre manuelle, ce qui a entraîné une diminution du nombre d'emplois ruraux. Cela a conduit à l'urbanisation de la société et à une baisse du taux de natalité, car les familles nombreuses avaient moins besoin de travailler dans les fermes. Dans le système de justice pénale, la possibilité de vérifier l'innocence grâce à des tests ADN a permis de sauver la vie de personnes condamnées à mort. Les exemples sont infinis : la technologie joue un rôle dans absolument tous les aspects de notre vie.

Inégalités technologiques

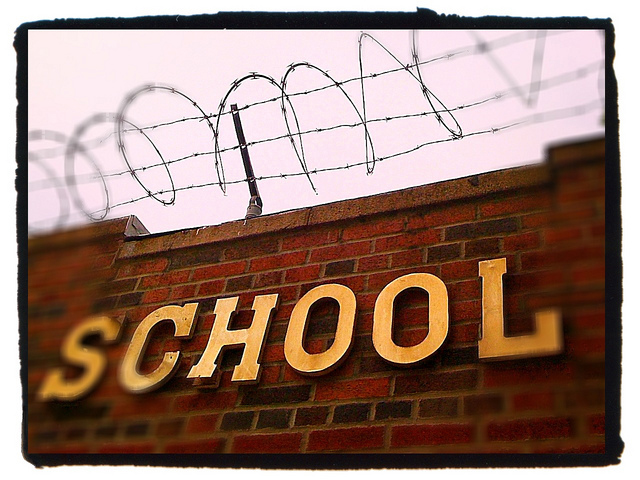

Certaines écoles disposent de laboratoires informatiques de pointe, tandis que d'autres sont équipés de barbelés. Votre technologie universitaire est-elle à la pointe de l'innovation, relativement défavorisée ou se situe-t-elle entre les deux ? (Photo fournie par Carlos Martinez/Flickr)

Comme pour toute amélioration de la société humaine, tout le monde n'a pas un accès égal. La technologie, en particulier, crée souvent des changements qui entraînent des inégalités toujours plus grandes. Bref, l'écart s'élargit plus rapidement. Cette stratification technologique a conduit à une nouvelle focalisation sur la garantie d'un meilleur accès pour tous.

Il existe deux formes de stratification technologique. Le premier est l'accès différencié à la technologie fondé sur les classes, sous la forme de la fracture numérique. Cette fracture numérique a entraîné la deuxième forme, le déficit de connaissances, qui est, semble-t-il, un déficit continu et croissant d'informations pour ceux qui ont un accès limité à la technologie. En termes simples, les élèves des écoles bien financées sont plus exposés à la technologie que les élèves des écoles mal financées. Les étudiants les plus exposés acquièrent de meilleures compétences, ce qui les rend beaucoup plus commercialisables sur un marché du travail de plus en plus axé sur la technologie et divise notre société entre ceux qui possèdent des connaissances technologiques et ceux qui n'en ont pas. Même en améliorant l'accès, nous n'avons pas réussi à combler une lacune de plus en plus évidente en matière de préparation, à savoir la capacité de trier, d'interpréter et de traiter les connaissances (Sciadas 2003).

Depuis le début du millénaire, les chercheurs en sciences sociales ont tenté d'attirer l'attention sur la fracture numérique, l'accès inégal à la technologie entre les différentes races, classes et zones géographiques. Le terme a fait partie du lexique commun en 1996, lorsque le vice-président de l'époque, Al Gore, l'a utilisé dans un discours. C'est à ce moment que l'utilisation des ordinateurs personnels a radicalement changé, passant de 300 000 utilisateurs en 1991 à plus de 10 millions d'utilisateurs en 1996 (Rappaport 2009). Le problème de la fracture numérique était en partie lié aux communautés qui ont bénéficié de mises à niveau d'infrastructures permettant un accès Internet haut débit, mises à niveau qui ont principalement concerné les zones urbaines et suburbaines aisées, laissant de côté de vastes régions du pays.

À la fin du XXe siècle, l'accès à la technologie occupait également une place importante dans l'expérience scolaire des personnes dont les communautés pouvaient se le permettre. Au début du millénaire, les communautés les plus pauvres n'avaient que peu ou pas d'accès à la technologie, tandis que les familles aisées disposaient d'ordinateurs personnels à la maison et de salles de classe câblées dans leurs écoles. Dans les années 2000, cependant, les prix des ordinateurs bas de gamme ont considérablement chuté et il est apparu que la fracture numérique prenait naturellement fin. La recherche montre que l'utilisation de la technologie et l'accès à Internet varient encore beaucoup selon la race, la classe et l'âge aux États-Unis, bien que la plupart des études s'accordent à dire qu'il existe une différence minime entre l'utilisation d'Internet par les hommes et les femmes adultes.

Les données du Pew Research Center (2011) suggèrent l'émergence d'un nouveau clivage. À mesure que les appareils technologiques deviennent plus petits et plus mobiles, de plus en plus de groupes minoritaires (tels que les Latinos et les Afro-Américains) utilisent leur téléphone pour se connecter à Internet. En fait, environ 50 % des membres de ces groupes minoritaires se connectent au Web via de tels appareils, alors que seul un tiers des Blancs le font (Washington 2011). Et même s'il peut sembler qu'Internet est Internet, peu importe comment on y accède, il y a une différence notable. Les tâches telles que la mise à jour d'un CV ou le remplissage d'une demande d'emploi sont beaucoup plus difficiles sur un téléphone portable que sur un ordinateur filaire à la maison. Par conséquent, la fracture numérique peut signifier l'absence d'accès aux ordinateurs ou à Internet, mais peut également signifier l'accès au type de technologie en ligne qui permet l'autonomisation, et pas seulement le divertissement (Washington 2011).

Mossberger, Tolbert et Gilbert (2006) ont démontré que la plus grande partie de la fracture numérique des Afro-Américains pouvait s'expliquer par des caractéristiques démographiques et communautaires, telles que le statut socioéconomique et la situation géographique. Pour la population latino-américaine, l'origine ethnique à elle seule, indépendamment de ses caractéristiques économiques ou géographiques, semblait limiter l'utilisation de la technologie. Liff et Shepard (2004) ont constaté que les femmes, qui accèdent à des technologies conçues principalement par des utilisateurs masculins, ont moins confiance en leurs compétences Internet et ont moins accès à Internet au travail et à la maison. Enfin, Guillen et Suarez (2005) ont constaté que la fracture numérique mondiale résultait à la fois des caractéristiques économiques et sociopolitiques des pays.

Utilisation de la technologie et des médias sociaux dans la société par les individus

Vous possédez une liseuse ou une tablette ? Qu'en est-il de tes parents ou de tes amis ? À quelle fréquence consultez-vous les réseaux sociaux ou votre téléphone portable ? Toutes ces technologies ont-elles un impact positif ou négatif sur votre vie ? En ce qui concerne les téléphones portables, 67 % des utilisateurs consultent leur téléphone pour détecter les messages ou les appels, même lorsque le téléphone ne sonne pas. De plus, « 44 % des propriétaires de téléphones portables ont dormi avec leur téléphone à côté de leur lit parce qu'ils voulaient s'assurer de ne manquer aucun appel, texto ou autre mise à jour pendant la nuit et 29 % des propriétaires de téléphones portables décrivent leur téléphone portable comme « quelque chose sans lequel ils ne peuvent pas imaginer vivre sans » (Smith 2012).

Bien que les gens affirment que les téléphones portables facilitent le maintien du contact, simplifient la planification et la planification de leurs activités quotidiennes et augmentent leur productivité, ce n'est pas le seul impact de l'augmentation du nombre de propriétaires de téléphones portables aux États-Unis. Smith indique également qu' « environ un propriétaire de téléphone portable sur cinq déclare qu'il est au moins un peu plus difficile d'oublier le travail à la maison ou le week-end, d'accorder toute son attention aux gens ou de se concentrer sur une seule tâche sans se laisser distraire » (Smith 2012).

Une nouvelle enquête du Pew Research Center a révélé que 73 pour cent des adultes utilisent une sorte de réseau social en ligne. Facebook était la plateforme la plus populaire, et les utilisateurs de Facebook et d'Instagram consultent leurs sites quotidiennement. Plus d'un tiers des utilisateurs consultent leur site plus d'une fois par jour (Duggan et Smith 2013).

Avec autant de personnes qui utilisent les médias sociaux aux États-Unis et à l'étranger, il n'est pas surprenant que les médias sociaux soient une puissante force de changement social. Vous en apprendrez plus sur la lutte pour la démocratie au Moyen-Orient incarnée par le printemps arabe dans les chapitres 17 et 21, mais la diffusion de la démocratie n'est que la partie émergée de l'iceberg lorsqu'il s'agit d'utiliser les médias sociaux pour inciter au changement. Par exemple, McKenna Pope, une jeune fille de treize ans, a utilisé Internet pour demander à Hasbro de lutter contre les stéréotypes sexistes en créant un four Easy-Bake non sexiste au lieu d'utiliser uniquement la couleur rose traditionnelle (Kumar 2014). Pendant ce temps, en Lettonie, deux jeunes de 23 ans ont utilisé une subvention du Département d'État américain pour créer une plateforme de pétition électronique permettant aux citoyens de soumettre des idées directement au gouvernement letton. Si au moins 20 % de la population lettone (environ 407 200 personnes) soutient une pétition, le gouvernement l'examinera (Kumar 2014).

Confidentialité et sécurité en ligne

À mesure que nous augmentons notre présence sur le Web en nous connectant plus souvent pour établir des liens sociaux, partager du matériel, mener des affaires et stocker des informations, nous augmentons également notre vulnérabilité face aux personnes ayant des intentions criminelles. Le Pew Research Center a récemment publié un rapport indiquant que le nombre d'internautes qui se disent préoccupés par l'étendue des informations personnelles les concernant disponibles en ligne a augmenté de 17 % entre 2009 et 2013. Dans cette même enquête, 12 % des personnes interrogées ont indiqué avoir été harcelées en ligne et 11 % ont indiqué que des informations personnelles, telles que leur numéro de sécurité sociale, avaient été volées (Rainie, Kiesler, Kang et Madden 2013).

La confidentialité et la sécurité en ligne constituent également une préoccupation majeure de l'organisation. Les récentes violations de données à grande échelle chez des détaillants tels que Target, des puissances financières telles que JP Morgan, le site gouvernemental d'assurance maladie Healthcare.gov et des fournisseurs de téléphonie mobile tels que Verizon ont exposé des millions de personnes à la menace d'usurpation d'identité lorsque des pirates informatiques ont eu accès à des informations personnelles en compromettant la sécurité du site Web

Par exemple, fin août 2014, des pirates informatiques ont pénétré le site de stockage de données iCloud et ont rapidement divulgué, vague après vague, des photos de nu provenant des comptes privés d'acteurs tels que Jennifer Lawrence et Kirsten Dunst (Lewis 2014). Alors que les violations de données à grande échelle qui touchent les entreprises et les célébrités sont plus susceptibles de faire la une des journaux, les individus peuvent mettre leurs informations personnelles en danger simplement en cliquant sur un lien suspect dans un e-mail à consonance officielle.

Comment les individus peuvent-ils protéger leurs données ? De nombreuses fiches d'information disponibles auprès du gouvernement, des organisations à but non lucratif et du secteur privé décrivent les mesures de sécurité courantes, notamment les suivantes : se familiariser avec les droits à la vie privée ; lire les politiques de confidentialité lorsque vous effectuez un achat (plutôt que de simplement cliquer sur « accepter ») ; ne donner que les informations minimales demandé par n'importe quelle source ; demandez pourquoi des informations sont collectées, comment elles seront utilisées et qui y aura accès ; et surveillez vos antécédents de crédit pour détecter les signaux d'alarme indiquant que votre identité a été compromise.

La neutralité du Net

La question de la neutralité du net, le principe selon lequel toutes les données Internet doivent être traitées de manière égale par les fournisseurs de services Internet, fait partie du débat national sur l'accès à Internet et la fracture numérique. D'un côté de ce débat, il y a la conviction que ceux qui fournissent des services Internet, comme ceux qui fournissent de l'électricité et de l'eau, devraient être traités comme des transporteurs publics, auxquels il est légalement interdit de discriminer en fonction du client ou de la nature des biens. Les partisans de la neutralité du net suggèrent que sans de telles protections juridiques, Internet pourrait être divisé en voies « rapides » et « lentes ». Un théoricien de la perspective du conflit pourrait suggérer que cette discrimination permettrait à de grandes entreprises, comme Amazon, de payer plus cher aux fournisseurs d'accès à Internet pour un service plus rapide, ce qui pourrait leur permettre d'obtenir un avantage qui inciterait de petits concurrents locaux à fermer leurs portes.

L'autre aspect du débat repose sur la conviction que le fait de désigner les fournisseurs de services Internet en tant que transporteurs publics constituerait une charge réglementaire déraisonnable et limiterait la capacité des entreprises de télécommunications à fonctionner de manière rentable. Un théoricien de la perspective fonctionnelle pourrait faire remarquer que, sans profits, les entreprises n'investiraient pas dans l'amélioration de leur service Internet ou dans l'extension de ces services à des zones mal desservies. La décision finale revient à la Federal Communications Commission et au gouvernement fédéral, qui doivent décider de la manière de réglementer équitablement les fournisseurs de haut débit sans diviser Internet entre les nantis et les démunis.

Résumé

La technologie est l'application de la science pour résoudre les problèmes de la vie quotidienne. Le rythme rapide des progrès technologiques signifie que les progrès sont continus, mais que tout le monde n'a pas un accès égal. Le fossé créé par cette inégalité d'accès a été qualifié de fracture numérique. Le déficit de connaissances fait référence à un effet de la fracture numérique : le manque de connaissances ou d'informations qui empêche ceux qui n'ont pas été exposés à la technologie d'acquérir des compétences commercialisables

Questionnaire de section

Jerome peut utiliser Internet pour sélectionner des sources fiables pour son article de recherche, mais Charlie copie simplement de gros morceaux de pages Web et les colle dans son article. Jerome a _____________ alors que Charlie n'en a pas.

- une perspective fonctionnelle

- le manque de connaissances

- préparation à l'électronique

- une fracture numérique

Réponse

C

Le ________ peut être directement attribué à la fracture numérique, car la capacité différentielle d'accéder à Internet entraîne directement une capacité différentielle à utiliser les connaissances trouvées sur Internet.

- fracture numérique

- déficit de connaissances

- perspective féministe

- e-gap

Réponse

B

Le fait que votre téléphone portable utilise une technologie obsolète dans un délai d'un an ou deux après l'achat est un exemple de ____________.

- la perspective du conflit

- consommation ostentatoire

- médias

- obsolescence planifiée

Réponse

D

L'histoire de la technologie a commencé _________.

- dans les premiers stades des sociétés humaines

- avec l'invention de l'ordinateur

- pendant la Renaissance

- au cours du XIXe siècle

Réponse

UN

Réponse courte

Pouvez-vous penser à des personnes dans votre propre vie qui soutiennent ou défient l'idée selon laquelle l'accès à la technologie ouvre de meilleures opportunités ? Comment avez-vous remarqué l'utilisation de la technologie et la possibilité d'être liée, ou est-ce que votre expérience contredit cette idée ?

Le gouvernement américain devrait-il être chargé de fournir à tous les citoyens un accès à Internet ? Ou est-ce que l'accès à Internet est une responsabilité individuelle ?

Comment les médias numériques ont-ils modifié les interactions sociales ? Croyez-vous que cela a approfondi ou affaibli les liens humains ? Défendez votre réponse.

Mener des recherches sociologiques. Google toi-même. Quelle quantité d'informations vous concernant est accessible au public ? Combien et quels types d'entreprises proposent des informations privées vous concernant moyennant des frais ? Compilez les données et les statistiques que vous trouvez. Rédigez un paragraphe ou deux sur les problèmes sociaux et les comportements que vous remarquez.

Recherches supplémentaires

Pour en savoir plus sur la fracture numérique et ses raisons pour lesquelles elle est importante, consultez les sites Web suivants : OpenStaxCollege.org/L/Digital_Divideand http://openstaxcollege.org/l/Digital_Divide2

Pour en savoir plus sur la confidentialité et la sécurité sur Internet, consultez le site Web ci-dessous : http://openstaxcollege.org/l/2EPrivacy

Références

Guillen, M.F., et S.L. Suárez. 2005. « Expliquer la fracture numérique mondiale : facteurs économiques, politiques et sociologiques de l'utilisation transnationale d'Internet ». Forces sociales 84:681-708.

Lewis, Dave. 2014. « Violation de données dans iCloud : piratage et photos de célébrités ». Forbes.com. Forbes. Consulté le 6 octobre 2014 (http%3A%2F%2Fwww.sans.org%2Freading-Room%2FWhitePapers%2FCasestudies%2FCase-Study-Critical-Controls-Prevented-Target-Breach-35412).

Liff, Sondra et Adrian Shepard. 2004. « Une fracture numérique en pleine évolution entre les sexes. » Oxford Internet Institute, Note d'information no 2 sur Internet. Consulté le 11 janvier 2012 (educ.ubc.ca/faculty/bryson/565/genderdigdiv.pdf).

Robert McChesney. 1999. Médias riches, démocratie médiocre : les politiques de communication à une époque douteuse. Urbana et Chicago : Presses de l'Université de l'Illinois.

Mossberger, Karen, Caroline Tolbert et Michele Gilbert. 2006. « Race, lieu et technologies de l'information ». Revue des affaires urbaines 41:583-620.

Centre de recherche Pew. 2011. « Démographie des utilisateurs d'Internet. » Pew Internet et American Life Project, mai. Consulté le 12 janvier 2012 (http://www.pewinternet.org/Trend-Dat...os-Online.aspx).

« Obsolescence planifiée ». 2009. The Economist, 23 mars. Consulté le 12 janvier 2012 (http://www.economist.com/node/13354332).

Rainie, Lee, Sara Kiesler, Ruogo Kang et Mary Madden. 2013. « Anonymat, confidentialité et sécurité en ligne. » Projet Internet American Life du Pew Research Centers RSS. Centre de recherche Pew. Consulté le 5 octobre 2014 (http://www.pewinternet.org/2013/09/0...curity-online/).

Rappaport, Richard. 2009. « Bref historique de la fracture numérique. » Edutopia, 27 octobre. Consulté le 10 janvier 2012 (www.edutopia.org/digital-gene... e-connectivity).

Sciadas, George. 2003. « Surveiller la fracture numérique... et au-delà. » Groupe de la Banque mondiale. Consulté le 22 janvier 2012 (http://www.infodev.org/en/Publication.20.html).

Smith, Aaron. 2012. « Le meilleur (et le pire) de la connectivité mobile. » Projet Internet Pew Research. Consulté le 19 décembre 2014 (http://www.pewinternet.org/2012/11/3... -connectivité/).

Time.com. 2014. « Classements. » Fortune. Time.com. Consulté le 1er octobre 2014 (http://fortune.com/rankings/).

Washington, Jesse. 2011. « Pour les minorités, une nouvelle « fracture numérique » est observée. » Pew Internet et American Life Project, 10 janvier. Consulté le 12 janvier 2012 (www.Pewinternet.org/Media-Men... vide-seen.aspx).

Lexique

- fracture numérique

- l'accès inégal à la technologie en fonction de la race, de la classe et de la géographie

- préparation à l'électronique

- la capacité de trier, d'interpréter et de traiter les connaissances numériques

- déficit de connaissances

- le manque d'informations qui se creuse à mesure que les groupes grandissent sans accès à la technologie

- neutralité du net

- le principe selon lequel toutes les données Internet doivent être traitées de manière égale par les fournisseurs de services Internet

- obsolescence planifiée

- le fait pour une entreprise technologique de planifier qu'un produit devienne obsolète ou inutilisable dès sa création

- La technologie

- l'application de la science pour résoudre les problèmes de la vie quotidienne