12.1 : Prélude aux séquences, aux séries et au théorème binomial

- Page ID

- 194131

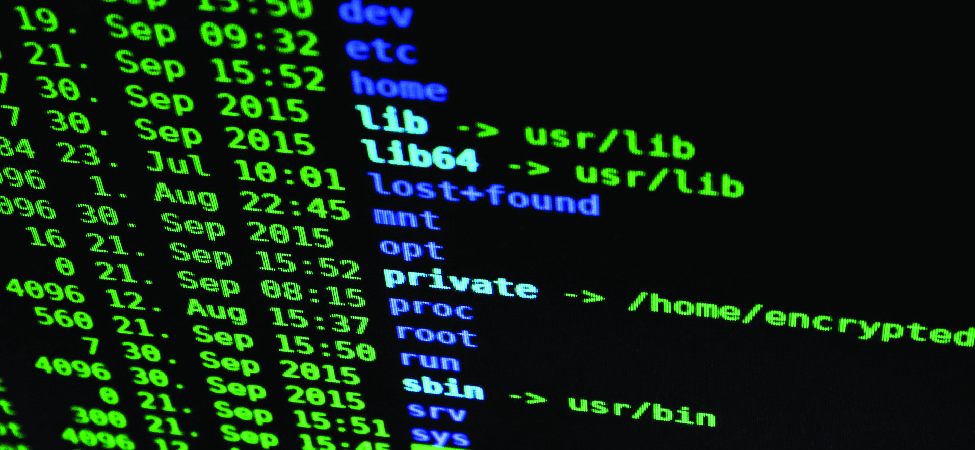

Un débit étrange apparaît soudainement sur votre carte de crédit. Mais votre carte se trouve dans votre portefeuille ; elle n'est même pas perdue ou volée. Malheureusement, vous avez peut-être été victime de cybercriminalité. De nos jours, la plupart des transactions tirent parti des avantages des ordinateurs d'une manière ou d'une autre. La cybercriminalité est tout type de crime qui utilise un ordinateur ou un réseau informatique. Heureusement, de nombreuses personnes s'efforcent de prévenir la cybercriminalité. Parfois appelées cryptographes, ces personnes développent des modèles complexes dans des codes informatiques qui bloquent l'accès aux voleurs potentiels et écrivent des codes pour intercepter et décoder les informations qu'ils contiennent afin de pouvoir les identifier. Dans ce chapitre, vous allez explorer des séquences et des séries de base liées à celles utilisées par les programmeurs informatiques pour prévenir la cybercriminalité.