6.3: सूचना सुरक्षा के लिए टूल

- Page ID

- 169518

जानकारी की गोपनीयता, अखंडता और उपलब्धता सुनिश्चित करने के लिए, संगठन विभिन्न उपकरणों में से चुन सकते हैं। इनमें से प्रत्येक उपकरण का उपयोग समग्र सूचना-सुरक्षा नीति के एक भाग के रूप में किया जा सकता है, जिस पर अगले भाग में चर्चा की जाएगी।

प्रमाणीकरण

लोगों की पहचान करने का सबसे आम तरीका भौतिक रूप है, लेकिन हम कंप्यूटर स्क्रीन के पीछे या एटीएम में बैठे किसी व्यक्ति की पहचान कैसे करते हैं? प्रमाणीकरण के लिए टूल का उपयोग यह सुनिश्चित करने के लिए किया जाता है कि जानकारी तक पहुंचने वाला व्यक्ति, वास्तव में, वह कौन है जो वे खुद को प्रस्तुत करते हैं।

प्रमाणीकरण को एक या तीन से अधिक कारकों के माध्यम से किसी की पहचान करके पूरा किया जा सकता है: कुछ ऐसा जो वे जानते हैं, उनके पास कुछ है, या कुछ ऐसा है जो वे हैं। उदाहरण के लिए, प्रमाणीकरण का सबसे सामान्य रूप आज उपयोगकर्ता आईडी और पासवर्ड है। इस मामले में, प्रमाणीकरण उस चीज़ की पुष्टि करके किया जाता है जिसे उपयोगकर्ता जानता है (उनका आईडी और पासवर्ड)। लेकिन प्रमाणीकरण के इस रूप से समझौता करना आसान है (साइडबार देखें), और प्रमाणीकरण के मजबूत रूपों की कभी-कभी आवश्यकता होती है। किसी व्यक्ति को केवल उनके पास मौजूद किसी चीज़, जैसे कि चाबी या कार्ड से पहचानना भी समस्याग्रस्त हो सकता है। जब वह पहचान टोकन खो जाता है या चोरी हो जाता है, तो पहचान आसानी से चोरी हो सकती है। अंतिम कारक, जो आप हैं, समझौता करना बहुत कठिन है। यह कारक किसी उपयोगकर्ता को भौतिक विशेषताओं, जैसे कि आंख-स्कैन या फिंगरप्रिंट के माध्यम से पहचानता है। किसी व्यक्ति को उनकी शारीरिक विशेषताओं के माध्यम से पहचानना बायोमेट्रिक्स कहलाता है।

उपयोगकर्ता को प्रमाणित करने का एक और सुरक्षित तरीका बहु-कारक प्रमाणीकरण करना है। ऊपर सूचीबद्ध दो या दो से अधिक कारकों के संयोजन से किसी के लिए खुद को गलत तरीके से प्रस्तुत करना अधिक कठिन हो जाता है। इसका एक उदाहरण RSA SecurID टोकन का उपयोग होगा। RSA डिवाइस कुछ ऐसा है जो आपके पास है और हर साठ सेकंड में एक नया एक्सेस कोड जनरेट करेगा। RSA डिवाइस का उपयोग करके किसी सूचना संसाधन में लॉग इन करने के लिए, आप डिवाइस के कोड के साथ एक ऐसी चीज़ को जोड़ते हैं, जिसे आप जानते हैं, चार अंकों का पिन। सही तरीके से प्रमाणित करने का एकमात्र तरीका कोड जानना और RSA डिवाइस होना दोनों है।

एक्सेस कंट्रोल

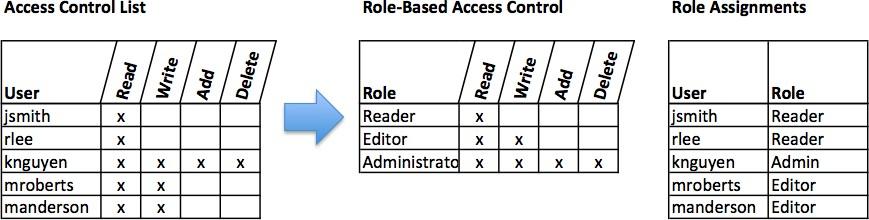

एक बार उपयोगकर्ता को प्रमाणित करने के बाद, अगला कदम यह सुनिश्चित करना है कि वे उचित सूचना संसाधनों तक पहुंच सकें। यह एक्सेस कंट्रोल के उपयोग के माध्यम से किया जाता है। अभिगम नियंत्रण यह निर्धारित करता है कि कौन से उपयोगकर्ता जानकारी पढ़ने, संशोधित करने, जोड़ने और/या हटाने के लिए अधिकृत हैं। कई अलग-अलग एक्सेस कंट्रोल मॉडल मौजूद हैं। यहां हम दो पर चर्चा करेंगे: एक्सेस कंट्रोल लिस्ट (ACL) और रोल-आधारित एक्सेस कंट्रोल (RBAC)।

प्रत्येक सूचना संसाधन के लिए जिसे एक संगठन प्रबंधित करना चाहता है, उन उपयोगकर्ताओं की एक सूची बनाई जा सकती है, जिनके पास विशिष्ट कार्रवाई करने की क्षमता है। यह एक एक्सेस कंट्रोल लिस्ट या एसीएल है। प्रत्येक उपयोगकर्ता के लिए, विशिष्ट क्षमताएं असाइन की जाती हैं, जैसे पढ़ना, लिखना, हटाना या जोड़ना। केवल उन क्षमताओं वाले उपयोगकर्ताओं को उन कार्यों को करने की अनुमति है। यदि कोई उपयोगकर्ता सूची में नहीं है, तो उनके पास यह जानने की भी कोई क्षमता नहीं है कि सूचना संसाधन मौजूद है।

ACL को समझना और बनाए रखना आसान है। हालांकि, उनके पास कई कमियां हैं। प्राथमिक दोष यह है कि प्रत्येक सूचना संसाधन को अलग से प्रबंधित किया जाता है। यदि कोई सुरक्षा व्यवस्थापक किसी उपयोगकर्ता को सूचना संसाधनों के बड़े सेट में जोड़ना या निकालना चाहता है, तो यह आसान नहीं होगा। और जैसे-जैसे उपयोगकर्ताओं और संसाधनों की संख्या बढ़ती है, ACL को बनाए रखना कठिन हो जाता है। इससे एक्सेस कंट्रोल का एक बेहतर तरीका सामने आया है, जिसे रोल-बेस्ड एक्सेस कंट्रोल या आरबीएसी कहा जाता है। RBAC के साथ, विशिष्ट उपयोगकर्ताओं को किसी सूचना संसाधन तक पहुँच अधिकार देने के बजाय, उपयोगकर्ताओं को भूमिकाएँ सौंपी जाती हैं, और फिर उन भूमिकाओं को पहुँच प्रदान की जाती है। यह व्यवस्थापकों को उपयोगकर्ताओं और भूमिकाओं को अलग-अलग प्रबंधित करने, प्रशासन को सरल बनाने और, विस्तार करके, सुरक्षा में सुधार करने की अनुमति देता है।

एनक्रिप्शन

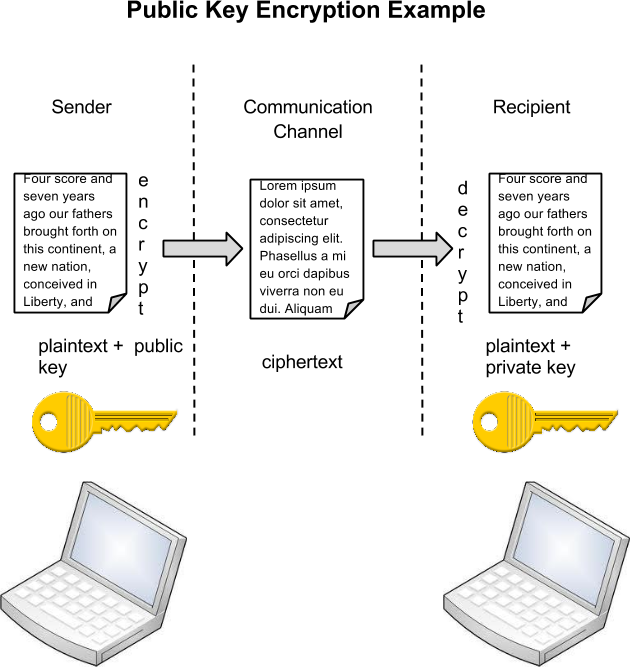

एक संगठन को अक्सर इंटरनेट पर सूचना प्रसारित करने या इसे बाहरी मीडिया जैसे USB पर स्थानांतरित करने की आवश्यकता होती है। इन मामलों में, उचित प्रमाणीकरण और अभिगम नियंत्रण के साथ भी, एक अनधिकृत व्यक्ति डेटा तक पहुंच सकता है। एन्क्रिप्शन इसके ट्रांसमिशन या स्टोरेज पर डेटा एन्कोड करने की एक प्रक्रिया है ताकि केवल अधिकृत व्यक्ति ही इसे पढ़ सकें। यह एन्कोडिंग एक कंप्यूटर प्रोग्राम द्वारा पूरा किया जाता है, जो उस सादे पाठ को एन्कोड करता है जिसे प्रेषित करने की आवश्यकता होती है; फिर, प्राप्तकर्ता सिफरटेक्स्ट प्राप्त करता है और इसे डीकोड करता है (डिक्रिप्शन)। इसके लिए काम करने के लिए, प्रेषक और रिसीवर को एन्कोडिंग की विधि पर सहमत होना चाहिए ताकि दोनों पक्ष ठीक से संवाद कर सकें। दोनों पक्ष एन्क्रिप्शन कुंजी साझा करते हैं, जिससे वे एक-दूसरे के संदेशों को एन्कोड और डिकोड करने में सक्षम होते हैं। इसे सममित कुंजी एन्क्रिप्शन कहा जाता है। इस प्रकार का एन्क्रिप्शन समस्याग्रस्त है क्योंकि कुंजी दो अलग-अलग स्थानों पर उपलब्ध है।

सममित कुंजी एन्क्रिप्शन का एक विकल्प सार्वजनिक कुंजी एन्क्रिप्शन है। सार्वजनिक कुंजी एन्क्रिप्शन में, दो कुंजियों का उपयोग किया जाता है: एक सार्वजनिक कुंजी और एक निजी कुंजी। एन्क्रिप्टेड संदेश भेजने के लिए, आप सार्वजनिक कुंजी प्राप्त करते हैं, संदेश को एन्कोड करते हैं, और उसे भेजते हैं। इसके बाद प्राप्तकर्ता निजी कुंजी का उपयोग इसे डीकोड करने के लिए करता है। सार्वजनिक कुंजी उन लोगों को दी जा सकती है जो प्राप्तकर्ता को संदेश भेजना चाहते हैं। संदेशों को सुरक्षित करने के लिए प्रत्येक उपयोगकर्ता को एक निजी कुंजी और एक सार्वजनिक कुंजी की आवश्यकता होती है। सार्वजनिक कुंजी के साथ भेजी गई किसी चीज़ को डिक्रिप्ट करने के लिए निजी कुंजी आवश्यक है।

साइडबार: पासवर्ड सुरक्षा

पासवर्ड की सुरक्षा क्रूर बल के अनुमानों से बचाव के लिए उसकी ताकत पर निर्भर करती है। मजबूत पासवर्ड सुरक्षा के समग्र उल्लंघनों को कम करते हैं क्योंकि अपराधियों के लिए अनुमान लगाना कठिन होता है।

पासवर्ड नीतियां और प्रौद्योगिकियां सुरक्षा खतरों से निपटने के लिए विकसित हुई हैं, छोटे से लेकर लंबे पासवर्ड तक, सिंगल-फ़ैक्टर प्रमाणीकरण से लेकर मल्टी-फ़ैक्टर प्रमाणीकरण तक। अधिकांश कंपनियों के पास अब उपयोगकर्ताओं के लिए पासवर्ड बनाने और उन्हें प्रमाणित करने के तरीके के लिए विशिष्ट आवश्यकताएं हैं।

नीचे कुछ और सामान्य नीतियां दी गई हैं जिन्हें संगठनों को लागू करना चाहिए।

- जटिल पासवर्ड की आवश्यकता होती है, जिससे अनुमान लगाना मुश्किल हो। उदाहरण के लिए, एक अच्छी पासवर्ड नीति के लिए न्यूनतम आठ वर्णों के उपयोग की आवश्यकता होती है, और कम से कम एक ऊपरी-केस अक्षर, एक विशेष वर्ण और एक नंबर का उपयोग करना आवश्यक होता है।

- पासवर्ड नियमित रूप से बदलें। यूज़र को अपना पासवर्ड नियमित रूप से बदलना होगा। उपयोगकर्ताओं को हर साठ से नब्बे दिनों में अपना पासवर्ड बदलना चाहिए, यह सुनिश्चित करते हुए कि चोरी या अनुमान लगाए गए किसी भी पासवर्ड का उपयोग कंपनी के खिलाफ नहीं किया जाएगा।

- कर्मचारियों को पासवर्ड न देने के लिए प्रशिक्षित करें। पासवर्ड चुराने के लिए उपयोग किए जाने वाले प्राथमिक तरीकों में से एक यह है कि उपयोगकर्ताओं या व्यवस्थापकों से पूछकर उनका पता लगाया जाए। प्रीटेक्स्टिंग तब होती है जब कोई हमलावर हेल्पडेस्क या सुरक्षा व्यवस्थापक को कॉल करता है और एक विशेष अधिकृत उपयोगकर्ता होने का दिखावा करता है, जिसमें लॉग इन करने में परेशानी होती है। फिर, अधिकृत उपयोगकर्ता के बारे में कुछ व्यक्तिगत जानकारी प्रदान करके, हमलावर सुरक्षा व्यक्ति को पासवर्ड रीसेट करने के लिए आश्वस्त करता है और उसे बताता है कि यह क्या है। एक और तरीका जिससे कर्मचारियों को पासवर्ड देने में धोखा दिया जा सकता है, वह है ईमेल फ़िशिंग।

- कर्मचारियों को किसी लिंक पर क्लिक न करने के लिए प्रशिक्षित करें। फ़िशिंग तब होती है जब उपयोगकर्ता को ऐसा ईमेल प्राप्त होता है, जो ऐसा लगता है कि यह किसी विश्वसनीय स्रोत से है, जैसे कि उनके बैंक या उनके नियोक्ता से। ईमेल में, उपयोगकर्ता को एक लिंक पर क्लिक करने और उस वेबसाइट पर लॉग इन करने के लिए कहा जाता है जो वास्तविक वेबसाइट की नकल करती है और अपना आईडी और पासवर्ड दर्ज करती है, जिसे हमलावर तब कैप्चर करता है।

बैकअप

सूचना सुरक्षा के लिए एक अन्य आवश्यक उपकरण पूरे संगठन के लिए एक व्यापक बैकअप योजना है। न केवल कॉर्पोरेट सर्वर के डेटा का बैकअप लिया जाना चाहिए, बल्कि पूरे संगठन में उपयोग किए जाने वाले अलग-अलग कंप्यूटरों का भी बैकअप लेना चाहिए। एक अच्छी बैकअप योजना में कई घटक शामिल होने चाहिए।

- संगठनात्मक सूचना संसाधनों की पूरी समझ । संगठन के पास वास्तव में क्या जानकारी है? इसे कहाँ संग्रहीत किया जाता है? कुछ डेटा संगठन के सर्वर पर, उपयोगकर्ताओं की हार्ड ड्राइव पर अन्य डेटा, कुछ क्लाउड में और कुछ तृतीय-पक्ष साइटों पर संग्रहीत किए जा सकते हैं। एक संगठन को उन सभी सूचनाओं की पूरी सूची बनानी चाहिए, जिनका बैकअप लेना आवश्यक है और इसका बैकअप लेने का सबसे अच्छा तरीका निर्धारित करना चाहिए।

- सभी डेटा का नियमित बैकअप। बैकअप की आवृत्ति इस बात पर आधारित होनी चाहिए कि कंपनी के लिए डेटा कितना महत्वपूर्ण है, जो खो जाने वाले किसी भी डेटा को बदलने की कंपनी की क्षमता के साथ संयुक्त है। क्रिटिकल डेटा का दैनिक बैकअप लिया जाना चाहिए, जबकि कम महत्वपूर्ण डेटा का साप्ताहिक बैकअप लिया जा सकता है।

- बैकअप डेटा सेट का ऑफसाइट स्टोरेज। यदि सभी बैकअप डेटा को डेटा की मूल प्रतियों के समान सुविधा में संग्रहीत किया जा रहा है, तो एक एकल घटना, जैसे कि भूकंप, आग, या बवंडर, मूल डेटा और बैकअप दोनों को निकाल देगा! यह जरूरी है कि बैकअप प्लान का हिस्सा डेटा को ऑफसाइट लोकेशन में स्टोर करना हो।

- डेटा बहाली का परीक्षण। नियमित रूप से, कुछ डेटा को पुनर्स्थापित करके बैकअप को परीक्षण में रखा जाना चाहिए। यह सुनिश्चित करेगा कि प्रक्रिया काम कर रही है और संगठन को बैकअप योजना में विश्वास दिलाएगा।

इन विचारों के अलावा, संगठनों को यह निर्धारित करने के लिए अपने कार्यों की भी जांच करनी चाहिए कि डाउनटाइम का उनके व्यवसाय पर क्या प्रभाव पड़ेगा। यदि उनकी सूचना प्रौद्योगिकी किसी भी स्थायी अवधि के लिए अनुपलब्ध होती, तो यह व्यवसाय को कैसे प्रभावित करेगी?

बैकअप से संबंधित अतिरिक्त अवधारणाओं में निम्नलिखित शामिल हैं:

- यूनिवर्सल पावर सप्लाई (यूपीएस )। यूपीएस एक ऐसा उपकरण है जो सिस्टम के महत्वपूर्ण घटकों को बैटरी बैकअप प्रदान करता है, जिससे वे लंबे समय तक ऑनलाइन रह सकते हैं और/या आईटी कर्मचारियों को बिजली की विफलता से होने वाली डेटा हानि को रोकने के लिए उचित प्रक्रियाओं का उपयोग करके उन्हें बंद करने की अनुमति मिलती है।

- वैकल्पिक या “हॉट” साइटें । कुछ संगठन एक वैकल्पिक साइट का चयन करते हैं, जहां उनकी महत्वपूर्ण डेटा प्रतिकृति को हमेशा अपडेट रखा जाता है। जब प्राथमिक साइट नीचे जाती है, तो वैकल्पिक साइट को तुरंत ऑनलाइन लाया जाता है ताकि बहुत कम या बिना डाउनटाइम का अनुभव किया जा सके।

चूंकि सूचना एक रणनीतिक संपत्ति बन गई है, इसलिए उचित बैकअप रणनीति को लागू करने के लिए आवश्यक तकनीकों के इर्द-गिर्द एक संपूर्ण उद्योग का उदय हुआ है। एक कंपनी अपने सभी डेटा का बैकअप लेने या बड़ी मात्रा में ऑनलाइन स्टोरेज स्पेस खरीदने और इसे स्वयं करने के लिए एक सेवा प्रदाता के साथ अनुबंध कर सकती है। अधिकांश बड़े व्यवसाय अब स्टोरेज एरिया नेटवर्क और अभिलेखीय सिस्टम जैसी तकनीकों का उपयोग करते हैं।

फायरवॉल

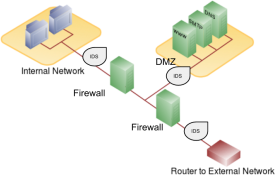

एक अन्य विधि जिसका उपयोग किसी संगठन को अपने नेटवर्क पर सुरक्षा बढ़ाने के लिए करना चाहिए, वह है फ़ायरवॉल। एक फ़ायरवॉल हार्डवेयर या सॉफ़्टवेयर (या दोनों) के रूप में मौजूद हो सकता है। हार्डवेयर फ़ायरवॉल नेटवर्क से जुड़ा एक उपकरण है और नियमों के एक सेट के आधार पर पैकेट को फ़िल्टर करता है। एक सॉफ्टवेयर फ़ायरवॉल ऑपरेटिंग सिस्टम पर चलता है और कंप्यूटर पर आते ही पैकेट को इंटरसेप्ट करता है। एक फ़ायरवॉल संगठन के नेटवर्क के बाहर से पैकेट को रोककर सभी कंपनी सर्वरों और कंप्यूटरों की सुरक्षा करता है जो मानदंडों के सख्त सेट को पूरा नहीं करता है। संगठन छोड़ने वाले पैकेट के प्रवाह को प्रतिबंधित करने के लिए फ़ायरवॉल को भी कॉन्फ़िगर किया जा सकता है। यह YouTube वीडियो देखने या कंपनी के कंप्यूटर से Facebook का उपयोग करने वाले कर्मचारियों की संभावना को खत्म करने के लिए किया जा सकता है।

कुछ संगठन अपने नेटवर्क सुरक्षा कॉन्फ़िगरेशन के हिस्से के रूप में कई फ़ायरवॉल लागू करने का विकल्प चुन सकते हैं, जिससे उनके आंशिक रूप से सुरक्षित नेटवर्क के एक या अधिक सेक्शन बन सकते हैं। नेटवर्क के इस सेगमेंट को डीएमजेड के रूप में जाना जाता है, जो सेना से डिमिलिटराइज्ड ज़ोन शब्द उधार लेता है। यह वह जगह है जहां एक संगठन उन संसाधनों को रख सकता है जिन्हें व्यापक पहुंच की आवश्यकता होती है लेकिन फिर भी उन्हें सुरक्षित रखने की आवश्यकता होती है।

इंट्रूजन डिटेक्शन सिस्टम

एक अन्य उपकरण जिसे सुरक्षा उद्देश्यों के लिए नेटवर्क पर रखा जा सकता है वह एक घुसपैठ का पता लगाने वाला सिस्टम या आईडीएस है। एक आईडीएस कोई अतिरिक्त सुरक्षा नहीं जोड़ता है; इसके बजाय, यह पहचानने की कार्यक्षमता प्रदान करता है कि नेटवर्क पर हमला किया जा रहा है या नहीं। एक आईडीएस को विशिष्ट प्रकार की गतिविधियों के लिए देखने के लिए कॉन्फ़िगर किया जा सकता है और फिर उस गतिविधि के होने पर सुरक्षा कर्मियों को सतर्क कर दिया जा सकता है। एक IDS बाद में विश्लेषण के लिए नेटवर्क पर विभिन्न प्रकार के ट्रैफ़िक को लॉग भी कर सकता है। IDS किसी भी अच्छे सुरक्षा सेटअप का एक अनिवार्य हिस्सा है।

साइडबार: वर्चुअल प्राइवेट नेटवर्क

फ़ायरवॉल और अन्य सुरक्षा तकनीकों का उपयोग करते हुए, संगठन अपने कई सूचना संसाधनों को बाहरी दुनिया के लिए अदृश्य बनाकर प्रभावी ढंग से सुरक्षित कर सकते हैं। लेकिन क्या होगा अगर घर से काम करने वाले कर्मचारी को इनमें से कुछ संसाधनों तक पहुंच की आवश्यकता हो? यदि किसी सलाहकार को दूरस्थ स्थान से आंतरिक कॉर्पोरेट नेटवर्क पर काम करने के लिए काम पर रखा जाए तो क्या होगा? इन मामलों में, वर्चुअल प्राइवेट नेटवर्क (VPN) के लिए कॉल किया जाता है।

VPN एक कॉर्पोरेट नेटवर्क के बाहर के उपयोगकर्ता को फ़ायरवॉल के चारों ओर घूमने और बाहर से आंतरिक नेटवर्क तक पहुंचने की अनुमति देता है। सॉफ़्टवेयर और सुरक्षा उपायों के संयोजन से एक संगठन अपने नेटवर्क तक सीमित पहुंच की अनुमति देता है, साथ ही साथ समग्र सुरक्षा सुनिश्चित करता है।

भौतिक सुरक्षा

एक संगठन वैश्विक स्तर पर सर्वोत्तम प्रमाणीकरण योजना को लागू कर सकता है, सर्वोत्तम पहुंच नियंत्रण विकसित कर सकता है और फ़ायरवॉल और घुसपैठ की रोकथाम स्थापित कर सकता है। फिर भी, भौतिक सुरक्षा के कार्यान्वयन के बिना इसकी सुरक्षा पूरी नहीं हो सकती। भौतिक सुरक्षा वास्तविक हार्डवेयर और नेटवर्किंग घटकों की सुरक्षा है जो सूचना संसाधनों को संग्रहीत और प्रसारित करते हैं। भौतिक सुरक्षा को लागू करने के लिए, एक संगठन को सभी कमजोर संसाधनों की पहचान करनी चाहिए और यह सुनिश्चित करना चाहिए कि इन संसाधनों के साथ शारीरिक रूप से छेड़छाड़ या चोरी न की जा सके। इन उपायों में निम्नलिखित शामिल हैं

- बंद दरवाजे: यह स्पष्ट लग सकता है, लेकिन दुनिया में सभी सुरक्षा बेकार है अगर कोई घुसपैठिया अंदर चल सकता है और शारीरिक रूप से कंप्यूटिंग डिवाइस को हटा सकता है। उच्च मूल्य वाली सूचना परिसंपत्तियों को सीमित पहुंच वाले स्थान पर सुरक्षित किया जाना चाहिए।

- भौतिक घुसपैठ का पता लगाना: सुरक्षा कैमरों और अन्य साधनों के उपयोग के माध्यम से उच्च मूल्य वाली सूचना परिसंपत्तियों की निगरानी उन भौतिक स्थानों पर अनधिकृत पहुंच का पता लगाने के लिए की जानी चाहिए, जहां वे मौजूद हैं।

- सुरक्षित उपकरण: उन्हें चोरी होने से बचाने के लिए उपकरणों को लॉक कर दिया जाना चाहिए। एक कर्मचारी की हार्ड ड्राइव में आपकी सभी ग्राहक जानकारी हो सकती है, इसलिए इसे सुरक्षित रखना चाहिए।

- पर्यावरण निगरानी: एक संगठन के सर्वर और अन्य उच्च मूल्य वाले उपकरणों को हमेशा तापमान, नमी और एयरफ्लो के लिए मॉनिटर किए गए कमरे में रखा जाना चाहिए। सर्वर की विफलता का जोखिम तब बढ़ जाता है जब ये कारक एक निर्दिष्ट सीमा से बाहर हो जाते हैं।

- कर्मचारी प्रशिक्षण: चोर कॉर्पोरेट जानकारी चुराने के सबसे सामान्य तरीकों में से एक है कर्मचारी लैपटॉप चोरी करना जबकि कर्मचारी यात्रा कर रहे हैं। जब भी वे कार्यालय से दूर हों तो कर्मचारियों को अपने उपकरण को सुरक्षित रखने के लिए प्रशिक्षित किया जाना चाहिए।

सुरक्षा नीतियां

ऊपर सूचीबद्ध तकनीकी नियंत्रणों के अलावा, संगठनों को प्रशासनिक नियंत्रण के रूप में सुरक्षा नीतियों को भी लागू करना होगा। वास्तव में, इन नीतियों को वास्तव में समग्र सुरक्षा योजना विकसित करने में एक शुरुआती बिंदु होना चाहिए। एक अच्छी सूचना-सुरक्षा नीति कंपनी के सूचना संसाधनों के कर्मचारियों के उपयोग के लिए दिशानिर्देश देती है। यह कंपनी को इस मामले में सहारा प्रदान करता है कि कोई कर्मचारी किसी नीति का उल्लंघन करता है।

एक सुरक्षा नीति को ऊपर चर्चा की गई सूचना सुरक्षा त्रय द्वारा निर्देशित किया जाना चाहिए। कर्मचारियों को तीन श्रेणियों की अखंडता बनाए रखने के लिए सभी संसाधनों तक पहुंचने के लिए दिशानिर्देशों और प्रक्रियाओं का पालन करना चाहिए: गोपनीयता, अखंडता और उपलब्धता।

नीतियों के लिए अनुपालन की आवश्यकता होती है और उन्हें लागू करने की आवश्यकता होती है; किसी नीति का पालन करने में विफलता के परिणामस्वरूप अनुशासनात्मक कार्रवाई होगी। SANS संस्थान की सूचना सुरक्षा नीति पेज (2020) में विभिन्न प्रकार की सुरक्षा नीतियों के लिए कई टेम्पलेट सूचीबद्ध हैं। सुरक्षा नीति का एक उदाहरण यह है कि रिमोट एक्सेस को कैसे प्रबंधित किया जाना चाहिए, जिसे यहां पाया जा सकता है।

एक सुरक्षा नीति में संगठन पर लागू होने वाले किसी भी सरकारी या उद्योग नियमों को भी संबोधित किया जाना चाहिए। उदाहरण के लिए, यदि संगठन एक विश्वविद्यालय है, तो उसे पारिवारिक शैक्षिक अधिकार और गोपनीयता अधिनियम (FERPA) के बारे में पता होना चाहिए, जो यह प्रतिबंधित करता है कि किसके पास छात्र जानकारी तक पहुंच है। स्वास्थ्य देखभाल संगठन कई नियमों का पालन करने के लिए बाध्य हैं, जैसे कि स्वास्थ्य बीमा पोर्टेबिलिटी एंड अकाउंटेबिलिटी एक्ट (HIPAA)।

साइडबार: मोबाइल सुरक्षा

चूंकि स्मार्टफोन और टैबलेट जैसे मोबाइल डिवाइस फैलते हैं, इसलिए संगठनों को इन डिवाइसों द्वारा उपयोग की जाने वाली अनूठी सुरक्षा चिंताओं को दूर करने के लिए तैयार रहना चाहिए। संगठन को जिन पहले प्रश्नों पर विचार करना चाहिए उनमें से एक यह है कि क्या कार्यस्थल में मोबाइल उपकरणों को अनुमति दी जाए।

कई कर्मचारियों के पास पहले से ही ये उपकरण हैं, इसलिए सवाल बन जाता है: क्या हमें कर्मचारियों को अपने स्वयं के उपकरण लाने और उन्हें अपनी रोजगार गतिविधियों के हिस्से के रूप में उपयोग करने की अनुमति देनी चाहिए? या हमें अपने कर्मचारियों को उपकरण उपलब्ध कराना चाहिए? BYOD (“अपनी खुद की डिवाइस लाओ”) नीति बनाने से कर्मचारी खुद को अपनी नौकरी में पूरी तरह से एकीकृत कर सकते हैं और उच्च कर्मचारी संतुष्टि और उत्पादकता ला सकते हैं। कई मामलों में कर्मचारियों को कार्यस्थल में अपने स्मार्टफोन या आईपैड रखने से रोकना लगभग असंभव हो सकता है। यदि संगठन अपने कर्मचारियों को उपकरण प्रदान करता है, तो यह उपकरणों के उपयोग पर अधिक नियंत्रण प्राप्त करता है, लेकिन यह प्रशासनिक (और महंगी) गड़बड़ी की संभावना को भी उजागर करता है।

मोबाइल डिवाइस किसी संगठन के लिए कई अनोखी सुरक्षा चुनौतियां पैदा कर सकते हैं। बौद्धिक संपदा की चोरी शायद सबसे बड़ी चिंताओं में से एक है। किसी मोबाइल डिवाइस को USB पोर्ट के माध्यम से या वायरलेस रूप से कॉर्पोरेट नेटवर्क से कनेक्ट करने और गोपनीय डेटा डाउनलोड करने के लिए दुर्भावनापूर्ण इरादे वाले कर्मचारी के लिए यह एक सरल प्रक्रिया होगी। गुप्त रूप से अंतर्निहित कैमरे का उपयोग करके उच्च गुणवत्ता वाली तस्वीर लेना भी आसान होगा।

जब किसी कर्मचारी को अपने डिवाइस पर कंपनी के डेटा तक पहुंचने और सहेजने की अनुमति होती है, तो एक अलग सुरक्षा खतरा सामने आता है: वह उपकरण अब चोरों के लिए एक लक्ष्य बन जाता है। मोबाइल उपकरणों की चोरी (इस मामले में, लैपटॉप सहित) उन प्राथमिक तरीकों में से एक है जो डेटा चोर उपयोग करते हैं।

तो, मोबाइल उपकरणों को सुरक्षित करने के लिए क्या किया जा सकता है? यह उनके उपयोग के संबंध में एक अच्छी नीति के साथ शुरू होगा। विशिष्ट दिशानिर्देशों में पासवर्ड नीति, रिमोट एक्सेस, कैमरा का उपयोग, वॉइस रिकॉर्डिंग, आदि शामिल होने चाहिए।

नीतियों के अलावा, कई अलग-अलग उपकरण हैं जिनका उपयोग एक संगठन इनमें से कुछ जोखिमों को कम करने के लिए कर सकता है। उदाहरण के लिए, यदि कोई डिवाइस चोरी या गुम हो जाता है, तो जियोलोकेशन सॉफ़्टवेयर संगठन को यह खोजने में मदद कर सकता है। कुछ मामलों में, रिमोट डेटा-रिमूवल सॉफ़्टवेयर इंस्टॉल करना भी समझ में आ सकता है, जो सुरक्षा जोखिम बनने पर डिवाइस से डेटा हटा देगा।

प्रयोज्यता

सूचना संसाधनों को सुरक्षित करने की तलाश करते समय, संगठनों को इन संसाधनों तक प्रभावी ढंग से पहुंचने और उपयोग करने के लिए उपयोगकर्ताओं की आवश्यकता के साथ सुरक्षा की आवश्यकता को संतुलित करना चाहिए। यदि किसी सिस्टम के सुरक्षा उपायों का उपयोग करना मुश्किल हो जाता है, तो यूज़र सुरक्षा के इर्द-गिर्द ऐसे तरीके खोजेंगे, जो सुरक्षा उपायों के बिना सिस्टम को अधिक संवेदनशील बना सकते हैं! उदाहरण के लिए, पासवर्ड नीतियां लें। यदि संगठन को कई विशेष पात्रों के साथ एक बहुत लंबे पासवर्ड की आवश्यकता होती है, तो एक कर्मचारी इसे लिखने और इसे एक दराज में रखने का सहारा ले सकता है क्योंकि इसे याद रखना असंभव होगा।

संदर्भ:

सुरक्षा नीति टेम्पलेट। 6 सितंबर, 2020 को SANS इंस्टीट्यूट की सूचना सुरक्षा www.sans.org/information-security-policy/ से लिया गया