6.3: أدوات لأمن المعلومات

- Page ID

- 168332

لضمان سرية المعلومات ونزاهتها وتوافرها، يمكن للمؤسسات الاختيار من بين أدوات مختلفة. يمكن استخدام كل من هذه الأدوات كجزء من سياسة أمن المعلومات الشاملة، والتي ستتم مناقشتها في القسم التالي.

المصادقة

الطريقة الأكثر شيوعًا للتعرف على الأشخاص هي من خلال المظهر الجسدي، ولكن كيف يمكننا التعرف على شخص يجلس خلف شاشة الكمبيوتر أو في أجهزة الصراف الآلي؟ تُستخدم أدوات المصادقة للتأكد من أن الشخص الذي يصل إلى المعلومات هو بالفعل الشخص الذي يقدم نفسه.

يمكن تحقيق المصادقة من خلال تحديد شخص ما من خلال واحد أو أكثر من ثلاثة عوامل: شيء يعرفونه، أو شيء لديهم، أو شيء ما هم عليه. على سبيل المثال، أكثر أشكال المصادقة شيوعًا اليوم هي معرف المستخدم وكلمة المرور. في هذه الحالة، تتم المصادقة من خلال تأكيد شيء يعرفه المستخدم (المعرف وكلمة المرور). ولكن من السهل تسوية هذا الشكل من المصادقة (انظر الشريط الجانبي)، وفي بعض الأحيان تكون هناك حاجة إلى أشكال أقوى من المصادقة. يمكن أن يكون تحديد شخص ما فقط من خلال شيء يمتلكه، مثل المفتاح أو البطاقة، مشكلة أيضًا. عند فقدان رمز التعريف هذا أو سرقته، يمكن سرقة الهوية بسهولة. العامل الأخير، وهو ما أنت عليه، هو أمر أصعب بكثير للتنازل عنه. يحدد هذا العامل المستخدم من خلال الخصائص الفيزيائية، مثل مسح العين أو بصمة الإصبع. يُطلق على تحديد شخص ما من خلال خصائصه الفيزيائية اسم القياسات الحيوية.

هناك طريقة أكثر أمانًا لمصادقة المستخدم وهي إجراء مصادقة متعددة العوامل. إن الجمع بين اثنين أو أكثر من العوامل المذكورة أعلاه يجعل من الصعب جدًا على شخص ما تشويه نفسه. ومن الأمثلة على ذلك استخدام رمز RSA SecurID. جهاز RSA هو شيء لديك وسيقوم بإنشاء رمز وصول جديد كل ستين ثانية. لتسجيل الدخول إلى مورد معلومات باستخدام جهاز RSA، يمكنك دمج شيء تعرفه، وهو رقم التعريف الشخصي المكون من أربعة أرقام، مع رمز الجهاز. الطريقة الوحيدة للمصادقة بشكل صحيح هي من خلال معرفة الكود والحصول على جهاز RSA.

التحكم في الوصول

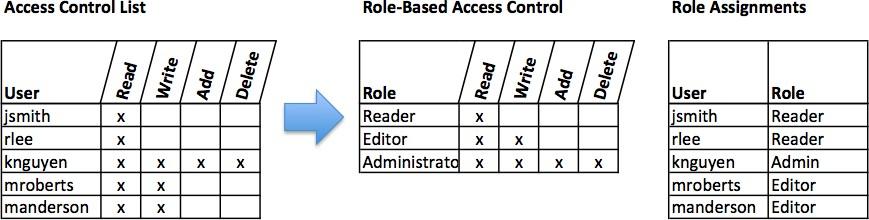

بمجرد مصادقة المستخدم، فإن الخطوة التالية هي التأكد من أنه يمكنه الوصول إلى موارد المعلومات المناسبة. يتم ذلك من خلال استخدام التحكم في الوصول. يحدد التحكم في الوصول المستخدمين المصرح لهم بقراءة المعلومات وتعديلها وإضافتها و/أو حذفها. توجد العديد من نماذج التحكم في الوصول المختلفة. سنناقش هنا اثنين: قائمة التحكم في الوصول (ACL) والتحكم في الوصول القائم على الأدوار (RBAC).

بالنسبة لكل مورد معلومات ترغب المؤسسة في إدارته، يمكن إنشاء قائمة بالمستخدمين الذين لديهم القدرة على اتخاذ إجراءات محددة. هذه قائمة التحكم في الوصول أو ACL. بالنسبة لكل مستخدم، يتم تعيين إمكانات محددة، مثل القراءة أو الكتابة أو الحذف أو الإضافة. يُسمح فقط للمستخدمين الذين لديهم هذه القدرات بأداء هذه الوظائف. إذا لم يكن المستخدم مدرجًا في القائمة، فلن يكون لديه القدرة حتى على معرفة وجود مورد المعلومات.

تتميز قوائم ACL بسهولة الفهم والصيانة. ومع ذلك، لديهم العديد من العيوب. العيب الأساسي هو أن كل مورد معلومات يتم إدارته بشكل منفصل. إذا أراد مسؤول الأمان إضافة مستخدم أو إزالته إلى مجموعة كبيرة من موارد المعلومات، فلن يكون الأمر سهلاً. ومع زيادة عدد المستخدمين والموارد، يصبح الحفاظ على قوائم ACL أكثر صعوبة. وقد أدى ذلك إلى طريقة محسنة للتحكم في الوصول، تسمى التحكم في الوصول القائم على الدور، أو RBAC. باستخدام RBAC، بدلاً من منح مستخدمين محددين حقوق الوصول إلى مورد معلومات، يتم تعيين المستخدمين للأدوار، ومن ثم يتم تعيين حق الوصول لهذه الأدوار. يسمح هذا للمسؤولين بإدارة المستخدمين والأدوار بشكل منفصل، وتبسيط الإدارة، وبالتالي تحسين الأمان.

التشفير

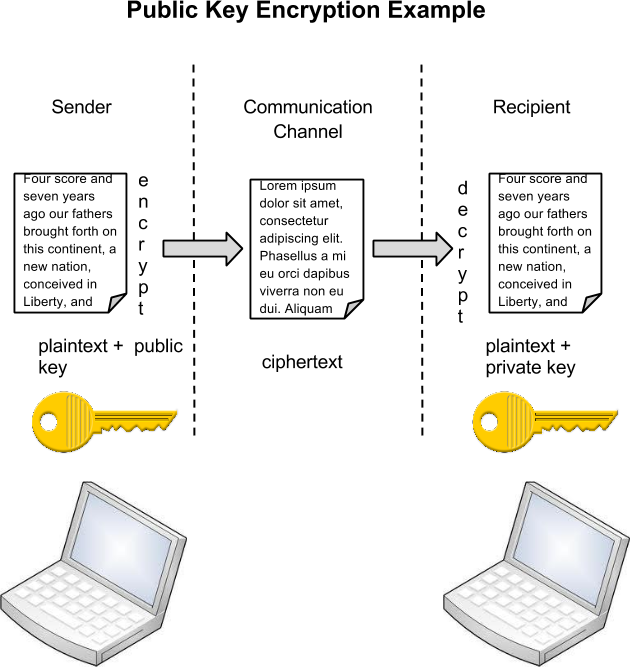

غالبًا ما تحتاج المؤسسة إلى نقل المعلومات عبر الإنترنت أو نقلها على وسائط خارجية مثل USB. في هذه الحالات، حتى مع المصادقة المناسبة والتحكم في الوصول، يمكن لأي شخص غير مصرح له الوصول إلى البيانات. التشفير هو عملية ترميز البيانات عند إرسالها أو تخزينها بحيث يمكن للأفراد المصرح لهم فقط قراءتها. يتم إنجاز هذا الترميز بواسطة برنامج كمبيوتر يقوم بتشفير النص العادي الذي يجب إرساله؛ ثم يتلقى المستلم النص المشفر ويقوم بفك تشفيره (فك التشفير). لكي يعمل هذا، يحتاج المرسل والمستقبل إلى الاتفاق على طريقة الترميز حتى يتمكن الطرفان من التواصل بشكل صحيح. يتشارك كلا الطرفين مفتاح التشفير، مما يتيح لهما تشفير وفك تشفير رسائل بعضهما البعض. وهذا ما يسمى تشفير المفتاح المتماثل. يمثل هذا النوع من التشفير مشكلة لأن المفتاح متاح في مكانين مختلفين.

يعد تشفير المفتاح العام بديلاً لتشفير المفتاح المتماثل. في تشفير المفتاح العام، يتم استخدام مفتاحين: مفتاح عام ومفتاح خاص. لإرسال رسالة مشفرة، يمكنك الحصول على المفتاح العام وترميز الرسالة وإرسالها. ثم يستخدم المستلم المفتاح الخاص لفك تشفيره. يمكن إعطاء المفتاح العام لأي شخص يرغب في إرسال رسالة إلى المستلم. يحتاج كل مستخدم إلى مفتاح خاص ومفتاح عام واحد لتأمين الرسائل. المفتاح الخاص ضروري لفك تشفير شيء تم إرساله باستخدام المفتاح العام.

الشريط الجانبي: أمان كلمة المرور

يعتمد أمان كلمة المرور على نقاط قوتها للحماية من تخمينات القوة الغاشمة. تعمل كلمات المرور القوية على تقليل الانتهاكات العامة للأمان لأنه يصعب على المجرمين تخمينها.

تطورت سياسات وتقنيات كلمات المرور لمكافحة التهديدات الأمنية، من كلمات المرور القصيرة إلى الطويلة، من المصادقة أحادية العامل إلى المصادقة متعددة العوامل. لدى معظم الشركات الآن متطلبات محددة للمستخدمين لإنشاء كلمات مرور وكيفية مصادقتها.

فيما يلي بعض السياسات الأكثر شيوعًا التي يجب على المنظمات وضعها.

- تتطلب كلمات مرور معقدة تجعل من الصعب تخمينها. على سبيل المثال، تتطلب سياسة كلمة المرور الجيدة استخدام ما لا يقل عن ثمانية أحرف، وحرف كبير واحد على الأقل، وحرف خاص، ورقم واحد.

- قم بتغيير كلمات المرور بانتظام. يجب على المستخدمين تغيير كلمات المرور الخاصة بهم بانتظام. يجب على المستخدمين تغيير كلمات المرور الخاصة بهم كل ستين إلى تسعين يومًا، مما يضمن عدم استخدام أي كلمات مرور ربما تمت سرقتها أو تخمينها ضد الشركة.

- تدريب الموظفين على عدم التخلي عن كلمات المرور. إحدى الطرق الأساسية المستخدمة لسرقة كلمات المرور هي اكتشافها عن طريق سؤال المستخدمين أو المسؤولين. تحدث الذريعة عندما يتصل أحد المهاجمين بمكتب المساعدة أو مسؤول الأمان ويتظاهر بأنه مستخدم معتمد معين يواجه مشكلة في تسجيل الدخول. بعد ذلك، من خلال تقديم بعض المعلومات الشخصية عن المستخدم المعتمد، يقنع المهاجم شخص الأمان بإعادة تعيين كلمة المرور وإخباره بما هي. هناك طريقة أخرى يمكن من خلالها خداع الموظفين للتخلي عن كلمات المرور وهي من خلال التصيد الاحتيالي عبر البريد الإلكتروني.

- قم بتدريب الموظفين على عدم النقر على الرابط. يحدث الاحتيال عندما يتلقى المستخدم بريدًا إلكترونيًا يبدو وكأنه من مصدر موثوق به، مثل البنك أو صاحب العمل. في البريد الإلكتروني، يُطلب من المستخدم النقر على رابط وتسجيل الدخول إلى موقع ويب يحاكي موقع الويب الأصلي وإدخال المعرف وكلمة المرور الخاصة به، والتي يلتقطها المهاجم بعد ذلك.

النسخ الاحتياطية

أداة أساسية أخرى لأمن المعلومات هي خطة النسخ الاحتياطي الشاملة للمؤسسة بأكملها. لا يجب فقط نسخ البيانات الموجودة على خوادم الشركة احتياطيًا، ولكن يجب أيضًا نسخ أجهزة الكمبيوتر الفردية المستخدمة في جميع أنحاء المؤسسة احتياطيًا. يجب أن تتكون خطة النسخ الاحتياطي الجيدة من عدة مكونات.

- فهم كامل لمصادر المعلومات التنظيمية . ما هي المعلومات التي تمتلكها المنظمة بالفعل؟ أين يتم تخزينها؟ قد يتم تخزين بعض البيانات على خوادم المؤسسة، وبيانات أخرى على محركات الأقراص الثابتة للمستخدمين، وبعضها في السحابة، وبعضها على مواقع الجهات الخارجية. يجب على المؤسسة إجراء جرد كامل لجميع المعلومات التي تحتاج إلى نسخ احتياطي وتحديد أفضل طريقة لعمل نسخة احتياطية منها.

- نسخ احتياطية منتظمة لجميع البيانات. يجب أن يعتمد تكرار النسخ الاحتياطية على مدى أهمية البيانات للشركة، إلى جانب قدرة الشركة على استبدال أي بيانات مفقودة. يجب نسخ البيانات الهامة احتياطيًا يوميًا، بينما يمكن نسخ البيانات الأقل أهمية احتياطيًا أسبوعيًا.

- التخزين خارج الموقع لمجموعات بيانات النسخ الاحتياطي. إذا تم تخزين جميع بيانات النسخ الاحتياطي في نفس المنشأة مثل النسخ الأصلية من البيانات، فسيؤدي حدث واحد، مثل الزلزال أو الحريق أو الإعصار، إلى إخراج كل من البيانات الأصلية والنسخ الاحتياطي! من الضروري أن يكون جزء من خطة النسخ الاحتياطي هو تخزين البيانات في موقع خارج الموقع.

- اختبار استعادة البيانات. بشكل منتظم، يجب اختبار النسخ الاحتياطية من خلال استعادة بعض البيانات. سيضمن ذلك أن العملية تعمل وسيمنح المؤسسة الثقة في خطة النسخ الاحتياطي.

إلى جانب هذه الاعتبارات، يجب على المؤسسات أيضًا فحص عملياتها لتحديد تأثير التعطل على أعمالها. إذا كانت تكنولوجيا المعلومات الخاصة بهم غير متوفرة لأي فترة زمنية طويلة، كيف ستؤثر على الأعمال؟

تتضمن المفاهيم الإضافية المتعلقة بالنسخ الاحتياطي ما يلي:

- مزود الطاقة العالمي (UPS ). UPS هو جهاز يوفر نسخة احتياطية للبطارية للمكونات الهامة للنظام، مما يسمح لها بالبقاء على الإنترنت لفترة أطول و/أو السماح لموظفي تكنولوجيا المعلومات بإيقاف تشغيلها باستخدام الإجراءات المناسبة لمنع فقدان البيانات الذي قد يحدث بسبب انقطاع التيار الكهربائي.

- مواقع بديلة أو «ساخنة» . تختار بعض المؤسسات أن يكون لها موقع بديل حيث يتم تحديث النسخة المتماثلة للبيانات الهامة دائمًا. عندما يتعطل الموقع الأساسي، يتم تشغيل الموقع البديل على الإنترنت على الفور لتجربة فترة توقف قليلة أو معدومة.

نظرًا لأن المعلومات أصبحت أصلًا استراتيجيًا، نشأت صناعة كاملة حول التقنيات اللازمة لتنفيذ استراتيجية النسخ الاحتياطي المناسبة. يمكن للشركة التعاقد مع مزود خدمة لنسخ جميع بياناتها احتياطيًا أو شراء كميات كبيرة من مساحة التخزين عبر الإنترنت والقيام بذلك بنفسها. تستخدم معظم الشركات الكبيرة الآن تقنيات مثل شبكات منطقة التخزين وأنظمة الأرشفة.

جدران الحماية

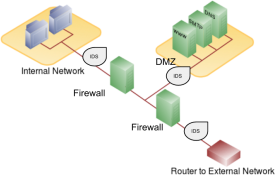

هناك طريقة أخرى يجب على المؤسسة استخدامها لزيادة الأمان على شبكتها وهي جدار الحماية. يمكن أن يوجد جدار الحماية كجهاز أو برنامج (أو كليهما). جدار حماية الأجهزة هو جهاز متصل بالشبكة ويقوم بتصفية الحزم بناءً على مجموعة من القواعد. يتم تشغيل جدار حماية البرامج على نظام التشغيل ويقوم باعتراض الحزم عند وصولها إلى الكمبيوتر. يحمي جدار الحماية جميع خوادم الشركة وأجهزة الكمبيوتر عن طريق إيقاف الحزم من خارج شبكة المؤسسة التي لا تستوفي مجموعة صارمة من المعايير. يمكن أيضًا تكوين جدار الحماية لتقييد تدفق الحزم التي تغادر المؤسسة. يمكن القيام بذلك للقضاء على إمكانية مشاهدة الموظفين لمقاطع فيديو YouTube أو استخدام Facebook من كمبيوتر الشركة.

قد تختار بعض المؤسسات تنفيذ جدران حماية متعددة كجزء من تكوين أمان الشبكة الخاص بها، مما يؤدي إلى إنشاء قسم واحد أو أكثر من شبكتها المؤمنة جزئيًا. يشار إلى هذا الجزء من الشبكة باسم المنطقة المجردة من السلاح، مع استعارة مصطلح المنطقة المنزوعة السلاح من المؤسسة العسكرية. إنه المكان الذي قد تضع فيه المنظمة الموارد التي تحتاج إلى وصول أوسع ولكنها لا تزال بحاجة إلى تأمين.

أنظمة كشف التسلل

جهاز آخر يمكن وضعه على الشبكة لأغراض أمنية هو نظام كشف التسلل أو IDS. لا يضيف نظام كشف التسلل أي أمان إضافي؛ بدلاً من ذلك، فإنه يوفر وظيفة لتحديد ما إذا كانت الشبكة تتعرض للهجوم. يمكن تكوين IDS لمراقبة أنواع معينة من الأنشطة ثم تنبيه موظفي الأمن في حالة حدوث هذا النشاط. يمكن لـ IDS أيضًا تسجيل أنواع مختلفة من حركة المرور على الشبكة لتحليلها لاحقًا. يعد IDS جزءًا أساسيًا من أي إعداد أمان جيد.

الشريط الجانبي: الشبكات الافتراضية الخاصة

باستخدام جدران الحماية وتقنيات الأمان الأخرى، يمكن للمؤسسات حماية العديد من موارد المعلومات بشكل فعال من خلال جعلها غير مرئية للعالم الخارجي. ولكن ماذا لو كان الموظف الذي يعمل من المنزل يتطلب الوصول إلى بعض هذه الموارد؟ ماذا لو تم تعيين مستشار للعمل على شبكة الشركة الداخلية من موقع بعيد؟ في هذه الحالات، يتم استدعاء شبكة افتراضية خاصة (VPN).

تسمح VPN لمستخدم خارج شبكة الشركة بالالتفاف حول جدار الحماية والوصول إلى الشبكة الداخلية من الخارج. يتيح مزيج من البرامج والتدابير الأمنية للمؤسسة السماح بالوصول المحدود إلى شبكاتها مع ضمان الأمان العام في نفس الوقت.

الأمان المادي

يمكن للمؤسسة تنفيذ أفضل نظام مصادقة على مستوى العالم، وتطوير أفضل تحكم في الوصول، وتثبيت جدران الحماية ومنع التطفل. ومع ذلك، لا يمكن أن يكتمل أمنها دون تنفيذ الأمن المادي. الأمن المادي هو حماية الأجهزة الفعلية ومكونات الشبكة التي تخزن موارد المعلومات وتنقلها. لتطبيق الأمن المادي، يجب على المنظمة تحديد جميع الموارد الضعيفة والتأكد من عدم إمكانية العبث بهذه الموارد فعليًا أو سرقتها. وتشمل هذه التدابير ما يلي.

- الأبواب المغلقة: قد يبدو الأمر واضحًا، ولكن كل الأمان في العالم لا فائدة منه إذا تمكن المتسلل من الدخول وإزالة جهاز كمبيوتر فعليًا. يجب تأمين أصول المعلومات عالية القيمة في موقع ذي وصول محدود.

- كشف التسلل المادي: يجب مراقبة أصول المعلومات عالية القيمة من خلال استخدام الكاميرات الأمنية وغيرها من الوسائل للكشف عن الوصول غير المصرح به إلى المواقع المادية حيث توجد.

- المعدات المؤمنة: يجب إغلاق الأجهزة لمنع سرقتها. يمكن أن يحتوي القرص الصلب لأحد الموظفين على جميع معلومات العميل الخاصة بك، لذلك يجب تأمينه.

- المراقبة البيئية: يجب دائمًا الاحتفاظ بخوادم المؤسسة وغيرها من المعدات عالية القيمة في غرفة مراقبة لدرجة الحرارة والرطوبة وتدفق الهواء. يزداد خطر فشل الخادم عندما تخرج هذه العوامل عن نطاق محدد.

- تدريب الموظفين: إحدى الطرق الأكثر شيوعًا لسرقة اللصوص معلومات الشركة هي سرقة أجهزة الكمبيوتر المحمولة للموظفين أثناء سفر الموظفين. يجب تدريب الموظفين لتأمين معداتهم عندما يكونون بعيدًا عن المكتب.

سياسات الأمان

إلى جانب الضوابط الفنية المذكورة أعلاه، تحتاج المنظمات أيضًا إلى تنفيذ سياسات الأمان كشكل من أشكال الرقابة الإدارية. في الواقع، يجب أن تكون هذه السياسات حقًا نقطة انطلاق في تطوير خطة أمنية شاملة. تحدد سياسة أمن المعلومات الجيدة المبادئ التوجيهية لاستخدام الموظفين لموارد المعلومات الخاصة بالشركة. يوفر للشركة حق الرجوع في حالة انتهاك الموظف للسياسة.

يجب أن تسترشد سياسة الأمان بثالوث أمن المعلومات الذي تمت مناقشته أعلاه. يجب أن تضع المبادئ التوجيهية والعمليات التي يجب على الموظفين اتباعها للوصول إلى جميع الموارد للحفاظ على سلامة الفئات الثلاث: السرية والنزاهة والتوافر.

تتطلب السياسات الامتثال ويجب أن تكون قابلة للتنفيذ؛ سيؤدي عدم الامتثال للسياسة إلى اتخاذ إجراءات تأديبية. تسرد صفحة سياسة أمن المعلومات في SANS Institute (2020) العديد من القوالب لأنواع مختلفة من سياسات الأمان. أحد الأمثلة على سياسة الأمان هو كيفية إدارة الوصول عن بُعد، والتي يمكن العثور عليها هنا.

يجب أن تتناول سياسة الأمان أيضًا أي لوائح حكومية أو صناعية تنطبق على المنظمة. على سبيل المثال، إذا كانت المنظمة جامعة، يجب أن تكون على دراية بقانون الحقوق التعليمية للأسرة والخصوصية (FERPA)، الذي يقيد من لديه حق الوصول إلى معلومات الطلاب. تلتزم منظمات الرعاية الصحية باتباع العديد من اللوائح، مثل قانون قابلية التأمين الصحي والمساءلة (HIPAA).

الشريط الجانبي: أمان الأجهزة المحمولة

مع انتشار الأجهزة المحمولة مثل الهواتف الذكية والأجهزة اللوحية، يجب أن تكون المؤسسات جاهزة لمعالجة المخاوف الأمنية الفريدة التي تستخدمها هذه الأجهزة. أحد الأسئلة الأولى التي يجب على المؤسسة أخذها في الاعتبار هو ما إذا كانت ستسمح للأجهزة المحمولة في مكان العمل.

يمتلك العديد من الموظفين هذه الأجهزة بالفعل، لذلك يصبح السؤال: هل يجب أن نسمح للموظفين بإحضار أجهزتهم الخاصة واستخدامها كجزء من أنشطة التوظيف الخاصة بهم؟ أم يجب علينا توفير الأجهزة لموظفينا؟ يتيح إنشاء سياسة BYOD («إحضار جهازك الخاص») للموظفين دمج أنفسهم بشكل كامل في وظائفهم وتحقيق مستوى أعلى من رضا الموظفين وإنتاجيتهم. قد يكون من المستحيل تقريبًا منع الموظفين من امتلاك هواتفهم الذكية أو أجهزة iPad الخاصة بهم في مكان العمل في كثير من الحالات. إذا قامت المؤسسة بتوفير الأجهزة لموظفيها، فإنها تكتسب مزيدًا من التحكم في استخدام الأجهزة، ولكنها تعرض نفسها أيضًا لاحتمال حدوث فوضى إدارية (ومكلفة).

يمكن أن تشكل الأجهزة المحمولة العديد من تحديات الأمان الفريدة للمؤسسة. ربما يكون أحد أكبر المخاوف هو سرقة الملكية الفكرية. ستكون عملية مباشرة لموظف لديه نية خبيثة لتوصيل جهاز محمول إما بجهاز كمبيوتر عبر منفذ USB أو لاسلكيًا بشبكة الشركة وتنزيل البيانات السرية. سيكون من السهل أيضًا التقاط صورة عالية الجودة باستخدام كاميرا مدمجة سراً.

عندما يحصل الموظف على إذن للوصول إلى بيانات الشركة وحفظها على جهازه، يظهر تهديد أمني مختلف: يصبح هذا الجهاز الآن هدفًا للصوص. تعد سرقة الأجهزة المحمولة (في هذه الحالة، بما في ذلك أجهزة الكمبيوتر المحمولة) إحدى الطرق الأساسية التي يستخدمها سارقو البيانات.

إذن، ما الذي يمكن فعله لتأمين الأجهزة المحمولة؟ سيبدأ بسياسة جيدة فيما يتعلق باستخدامها. يجب أن تتضمن الإرشادات المحددة سياسة كلمة المرور والوصول عن بُعد واستخدام الكاميرا والتسجيل الصوتي وغيرها.

إلى جانب السياسات، هناك العديد من الأدوات المختلفة التي يمكن للمؤسسة استخدامها للتخفيف من بعض هذه المخاطر. على سبيل المثال، في حالة سرقة الجهاز أو فقده، يمكن أن تساعد برامج تحديد الموقع الجغرافي المؤسسة في العثور عليه. في بعض الحالات، قد يكون من المنطقي تثبيت برنامج إزالة البيانات عن بُعد، والذي سيزيل البيانات من الجهاز إذا أصبح يمثل خطرًا أمنيًا.

سهولة الاستخدام

عند البحث عن موارد معلومات آمنة، يجب على المؤسسات موازنة الحاجة إلى الأمان مع حاجة المستخدمين للوصول إلى هذه الموارد واستخدامها بفعالية. إذا كانت الإجراءات الأمنية للنظام تجعل من الصعب استخدامه، فسيجد المستخدمون طرقًا للتغلب على الأمان، مما قد يجعل النظام أكثر عرضة للخطر مما كان عليه بدون الإجراءات الأمنية! خذ على سبيل المثال سياسات كلمات المرور. إذا كانت المؤسسة تتطلب كلمة مرور طويلة للغاية مع العديد من الأحرف الخاصة، فقد يلجأ الموظف إلى كتابتها ووضعها في الدرج لأنه سيكون من المستحيل حفظها.

مرجع:

قوالب سياسة الأمان. تم استرجاعه في 6 سبتمبر 2020 من برنامج أمن المعلومات التابع لمعهد SANS www.sans.org/ation-security/