6.2: ثالوث أمن المعلومات - السرية والنزاهة والتوافر (CIA)

- Page ID

- 168310

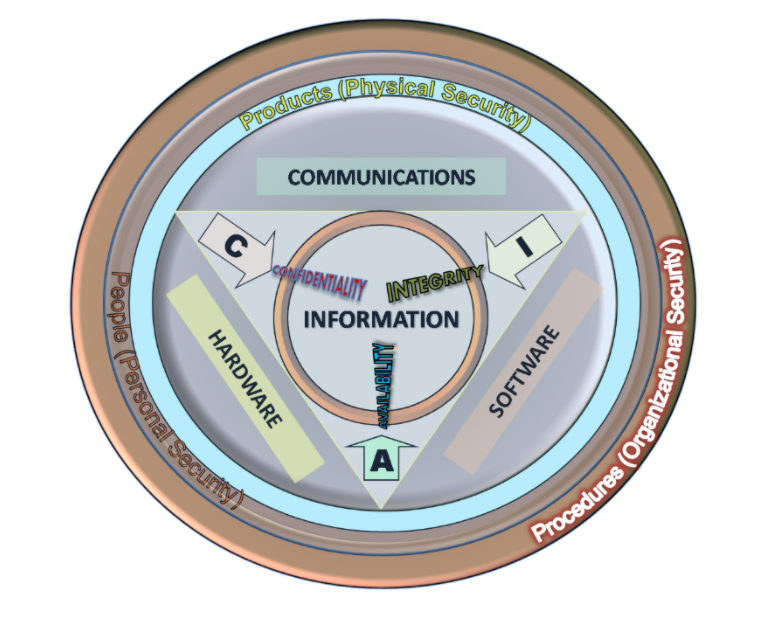

ثالوث أمن المعلومات: السرية والنزاهة والتوافر (CIA)

السرية

حماية المعلومات تعني أنك تريد تقييد الوصول إلى أولئك الذين يُسمح لهم برؤيتها. يشار إلى هذا أحيانًا باسم NTK، Need to Know، ويجب منع أي شخص آخر من تعلم أي شيء عن محتوياته. هذا هو جوهر السرية. على سبيل المثال، يتطلب القانون الفيدرالي أن تقيد الجامعات الوصول إلى معلومات الطلاب الخاصة. يجب أن يقتصر الوصول إلى سجلات التقديرات على أولئك الذين لديهم وصول مصرح به.

النزاهة

النزاهة هي التأكيد على أن المعلومات التي يتم الوصول إليها لم يتم تغييرها وتمثل حقًا ما هو مقصود. مثلما يعني الأشخاص الذين يتمتعون بالنزاهة ما يقولونه ويمكن الوثوق بهم لتمثيل الحقيقة باستمرار، فإن سلامة المعلومات تعني أن المعلومات تمثل حقًا المعنى المقصود منها. يمكن أن تفقد المعلومات سلامتها من خلال النوايا الخبيثة، مثل عندما يقوم شخص غير مصرح له بإجراء تغيير لتحريف شيء ما عن قصد. ومن الأمثلة على ذلك عندما يتم تعيين مخترق للدخول إلى نظام الجامعة وتغيير درجة الطالب.

يمكن أيضًا فقدان النزاهة عن غير قصد، مثل عندما تؤدي زيادة طاقة الكمبيوتر إلى إتلاف ملف أو قيام شخص مفوّض بإجراء تغيير بحذف ملف عن طريق الخطأ أو إدخال معلومات غير صحيحة.

التوافر

توافر المعلومات هو الجزء الثالث من ثالوث وكالة المخابرات المركزية. يعني التوفر أنه يمكن الوصول إلى المعلومات وتعديلها من قبل أي شخص مفوّض للقيام بذلك في إطار زمني مناسب. اعتمادًا على نوع المعلومات، يمكن أن يعني الإطار الزمني المناسب أشياء مختلفة. على سبيل المثال، يحتاج تاجر الأسهم إلى أن تكون المعلومات متاحة على الفور، بينما قد يكون مندوب المبيعات سعيدًا بالحصول على أرقام مبيعات اليوم في تقرير في صباح اليوم التالي. يطلب تجار التجزئة عبر الإنترنت أن تكون خوادمهم متاحة 24 ساعة في اليوم، سبعة أيام في الأسبوع. قد لا تعاني الشركات الأخرى إذا تعطلت خوادم الويب الخاصة بها لبضع دقائق من حين لآخر.

ستتعرف على من وماذا ولماذا الهجمات الإلكترونية في هذا الفصل. يرتكب أشخاص مختلفون جرائم إلكترونية لأغراض مختلفة. تم تصميم مراكز العمليات الأمنية لمكافحة الجرائم الإلكترونية. يمكن الحصول على وظائف في مركز العمليات الأمنية (SOC) من خلال الحصول على الشهادات والبحث عن التعليم الرسمي واستخدام خدمات التوظيف لاكتساب خبرة التدريب وفرص العمل.

ذا دينجر

في الفصل الخامس، ناقشنا التهديدات الأمنية المختلفة والحلول الممكنة. فيما يلي بعض السيناريوهات لتوضيح كيفية خداع المتسللين للمستخدمين.

الأشخاص المختطفون

توقفت ميلاني في المقهى المفضل لديها لتناول مشروبها في فترة ما بعد الظهر. قدمت طلبها، ودفعت للكاتب، وانتظرت تنفيذ النسخ الاحتياطي للطلبات بينما كان صانعو القهوة يعملون بشراسة. أخرجت ميلاني هاتفها، وفتحت العميل اللاسلكي، وربطت بما اعتقدت أنه الشبكة اللاسلكية المجانية للمقهى.

ومع ذلك، كان أحد المتسللين، جالسًا في زاوية المتجر، قد أنشأ للتو نقطة اتصال لاسلكية مجانية «مارقة» متظاهرًا بأنها الشبكة اللاسلكية للمقهى. اختطف المخترق جلستها عندما قامت ميلاني بتسجيل الدخول إلى موقع البنك الخاص بها والوصول إلى حساباتها المصرفية.

الشركات المختطفة

يتلقى جيريمي، وهو موظف في قسم الشؤون المالية في شركة كبيرة مملوكة للقطاع العام، بريدًا إلكترونيًا من رئيسه التنفيذي مع ملف مرفق بصيغة PDF من Adobe. يتعلق ملف PDF بأرباح المؤسسة في الربع الثالث. لا يتذكر جيريمي أن قسمه قام بإعداد ملف PDF. يتم تشغيل اهتمامه، ويفتح مرفقه.

يحدث نفس السيناريو في جميع أنحاء الشركة حيث يتم إغراء الآلاف من العمال الآخرين للنقر على المرفق بنجاح. عند فتح ملف PDF، يتم تثبيت برامج الفدية على أجهزة كمبيوتر العمال، بما في ذلك أجهزة Jeremy، وتبدأ عملية تخزين بيانات الشركة وتشفيرها. هدف المهاجمين هو تحقيق مكاسب مالية، حيث يحتفظون ببيانات الفدية الخاصة بالشركة حتى يتم الدفع لهم. قد تكون عواقب فتح مرفق في بريد عشوائي أو من عنوان غير مألوف كارثية، كما هو الحال مع حالة جيريمي.

الدول المستهدفة

بعض البرامج الضارة الحالية معقدة للغاية ومكلفة للغاية بحيث يعتقد خبراء الأمن أنه لا يمكن إنشاؤها إلا من قبل دولة قومية أو مجموعة من الدول. يمكن تصميم هذه البرامج الضارة لمهاجمة البنى التحتية الضعيفة، مثل شبكة المياه أو الشبكة الكهربائية.

كان هذا هو هدف دودة Stuxnet، التي تصيب محركات أقراص USB. يروي فيلم World War 3.0 Zero Days قصة دودة كمبيوتر ضارة تسمى Stuxnet. تم تطوير Stuxnet لاختراق وحدات التحكم المنطقية القابلة للبرمجة (PLC) من المنشآت النووية المدعومة من البائعين. تم نقل الدودة إلى أجهزة PLC من محركات أقراص USB المصابة وألحقت أضرارًا في النهاية بأجهزة الطرد المركزي في هذه المنشآت النووية.

الجهات الفاعلة في التهديد

تشمل الجهات الفاعلة في التهديد الهواة ونشطاء القرصنة وجماعات الجريمة المنظمة والجماعات الممولة من الدولة والمنظمات الإرهابية. الجهات الفاعلة في التهديد هي أفراد أو مجموعة من الأفراد يقومون بهجمات إلكترونية على شخص أو منظمة أخرى. الهجمات الإلكترونية هي أعمال متعمدة وضارة تهدف إلى إلحاق الضرر بفرد أو منظمة أخرى. الدوافع الرئيسية وراء الهجمات الإلكترونية هي المال والسياسة والمنافسة والكراهية.

يتمتع الهواة، المعروفون باسم أطفال السيناريو، بمهارات قليلة أو معدومة. غالبًا ما يستخدمون الأدوات أو التعليمات الحالية لبدء الهجمات الموجودة على الإنترنت. يشعر البعض بالفضول فقط، بينما يسعى البعض الآخر إلى إظهار قدراتهم من خلال التسبب في الضرر. في حين أنهم يستخدمون أساليب بسيطة، إلا أن النتائج يمكن أن تكون كارثية في كثير من الأحيان.

الهاكتيفيون

يمكن للهاكتيف أن يعمل بشكل مستقل أو كعضو في مجموعة منظمة. إن الهاكتيفيين هم قراصنة يغضبون ضد العديد من الأفكار الاجتماعية والسياسية. يتظاهر نشطاء القرصنة علنًا ضد المنظمات أو الحكومات من خلال نشر المقالات والصور وتسريب المعلومات السرية وتعطيل البنية التحتية للويب من خلال هجمات رفض الخدمة الموزعة (DDoS) مع حركة المرور غير القانونية. يعد هجوم رفض الخدمة (DoS) أحد أقوى الهجمات الإلكترونية التي يقوم فيها المهاجم بقصف الهدف بطلبات حركة المرور التي تطغى على الخادم المستهدف في محاولة لتحطيمه. يُعد هجوم رفض الخدمة الموزع (DDoS) إصدارًا أكثر تعقيدًا من DoS حيث تهاجم مجموعة من أنظمة الكمبيوتر الموزعة الهدف.

مكاسب مالية

تحفز المكاسب المالية الكثير من أنشطة القرصنة التي تهدد أمننا باستمرار. مجرمو الإنترنت هم الأشخاص الذين يستخدمون التكنولوجيا لنواياهم الخبيثة، مثل سرقة المعلومات الشخصية لتحقيق الربح. يريد مجرمو الإنترنت هؤلاء الوصول إلى حساباتنا المصرفية وبياناتنا الشخصية وكل شيء آخر يمكنهم استخدامه لتوليد التدفق النقدي.

الأسرار التجارية والسياسة العالمية

في السنوات القليلة الماضية، شوهدت عدة تقارير عن قيام دول قومية باختراق دول أخرى أو التدخل بطريقة أخرى في السياسات الداخلية. كما تحرص الدول الوطنية على استخدام الفضاء الإلكتروني للتجسس الصناعي. يمكن لسرقة الملكية الفكرية أن تمنح الدولة ميزة كبيرة في التجارة الدولية.

سيظل الدفاع ضد عواقب التجسس الإلكتروني والحرب الإلكترونية التي ترعاها الدولة أولوية لمحترفي الأمن السيبراني.

ما مدى أمان إنترنت الأشياء

تتوسع إنترنت الأشياء (IoT) بسرعة في كل مكان حولنا. إنترنت الأشياء عبارة عن شبكة من الأشياء المادية التي تجمع البيانات وتشاركها عبر الإنترنت. لقد بدأنا الآن في الاستمتاع بمكافآت إنترنت الأشياء. هناك إنشاء مستمر لطرق جديدة لاستخدام الأشياء المتصلة. تساعد إنترنت الأشياء الأشخاص على ربط العناصر حتى يتمكنوا من تحسين نوعية حياتهم. تعد أنظمة الأمان الذكية وأجهزة المطبخ الذكية والساعات الذكية وأنظمة التدفئة الذكية أمثلة قليلة على منتجات إنترنت الأشياء المتاحة اليوم.

بالنسبة للمبتدئين، يستخدم العديد من الأشخاص الآن أجهزة متصلة يمكن ارتداؤها لمراقبة أنشطة اللياقة البدنية الخاصة بهم. كم عدد الأجهزة التي تمتلكها حاليًا والتي ترتبط بالإنترنت أو شبكتك المنزلية؟

ما مدى أمان هذه الأجهزة؟ على سبيل المثال، من كتب البرنامج لدعم الأجهزة المضمنة (المعروفة أيضًا باسم البرامج الثابتة)؟ هل انتبه المبرمج إلى العيوب الأمنية؟ هل ترموستات منزلك متصلة بالإنترنت؟ مسجل الفيديو الإلكتروني الخاص بك (DVR)؟ عند وجود أخطاء أمنية، هل يمكن تصحيح البرنامج الثابت في النظام لإصلاح الثغرة الأمنية؟ لن تقوم البرامج الثابتة الجديدة بتحديث العديد من أجهزة الكمبيوتر على الإنترنت. للتحديث باستخدام التصحيحات، لم يتم تطوير بعض الأجهزة القديمة. يضع هذان الشرطان مستخدمي هذه الأجهزة في مواجهة التهديدات والمخاطر الأمنية.

مرجع

War 3 Zero Days (موقع الفيلم الرسمي) - امتلكها على قرص DVD أو رقمي عالي الدقة. تم استرجاعه في 6 سبتمبر 2020 من www.zerodaysfilm.com