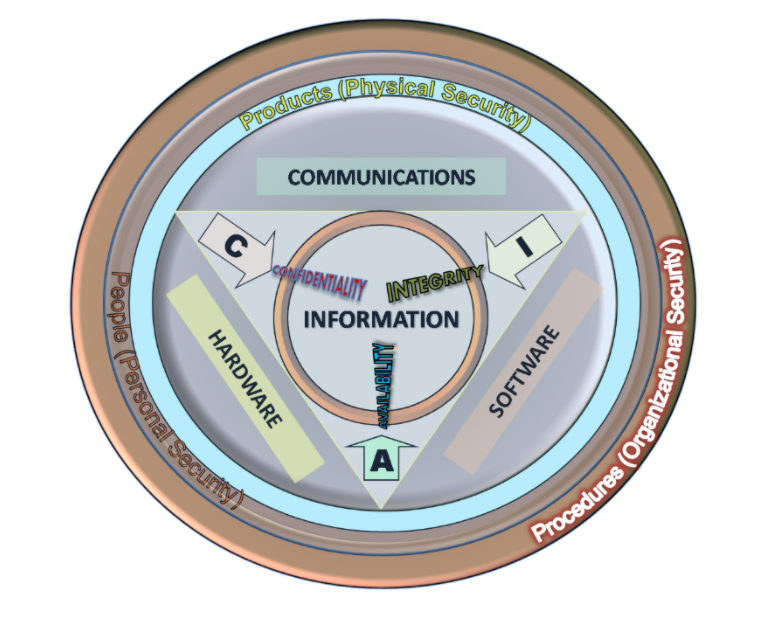

6.2: 信息安全三合一——机密性、完整性、可用性 (CIA)

- Page ID

- 172331

信息安全三合会:机密性、完整性、可用性 (CIA)

保密性

保护信息意味着您要将访问权限限制为允许查看信息的人。 这有时被称为 NTK,Need to Know,应禁止其他人学习任何有关其内容的信息。 这是保密的本质。 例如,联邦法律要求大学限制访问私人学生信息。 成绩记录的访问权限应仅限于拥有访问权限的人。

诚信

完整性是保证所访问的信息没有被更改,并且真实地代表了预期的内容。 正如诚信的人说的是他们所说的话,可以信任他们始终如一地代表真相一样,信息完整性意味着信息真正代表了其预期的含义。 信息可能会因恶意意图而失去其完整性,例如当未经授权的人故意进行更改以虚假陈述某件事时。 这方面的一个例子是雇用黑客进入大学系统并更改学生的成绩。

完整性也可能无意中丢失,例如当计算机电涌损坏文件或有权进行更改的人意外删除文件或输入错误信息时。

可用性

信息可用性是中央情报局三合会的第三部分。 可用性意味着任何获得授权的人都可以在适当的时间范围内访问和修改信息。 根据信息的类型,适当的时间范围可能意味着不同的含义。 例如,股票交易者需要立即获得信息,而销售人员可能很乐意在第二天早上在报告中获得当天的销售数字。 在线零售商要求他们的服务器每周七天、每天二十四小时都可用。 如果其他公司的网络服务器偶尔停机几分钟,则可能不会遭受损失。

在本章中,您将了解网络攻击的对象、内容和原因。 不同的人出于不同的目的实施网络犯罪。 安全运营中心旨在打击网络犯罪。 安全运营中心 (SOC) 的工作可以通过获得证书、寻求正规教育以及使用就业服务获得实习经验和工作机会来获得。

危险

在第 5 章中,我们讨论了各种安全威胁和可能的解决方案。 以下是一些场景来说明黑客如何欺骗用户。

被劫持的人

梅兰妮在她最喜欢的咖啡店停下来买下午的饮料。 她下了订单,付了钱给店员,等着完成订单的备份,而咖啡师却疯狂地工作。 梅兰妮拿出手机,打开无线客户端,然后连接到她认为是咖啡店的免费无线网络。

但是,一名黑客坐在商店的角落里,刚刚建立了一个免费的无线热点 “流氓”,冒充咖啡店的无线网络。 当梅兰妮登录银行网站并访问她的银行账户时,黑客劫持了她的会话。

被劫持的公司

杰里米是一家大型上市公司财务部门的员工,他收到了一封来自其首席执行官的电子邮件,其中附有 Adobe PDF 格式的文件。 PDF 考虑了该组织在第三季度的收益。 杰里米不记得他的部门制作了 PDF。 他的兴趣被激发了,他打开了他的附件。

公司内部也出现了同样的情况,因为成千上万的其他员工被诱惑成功点击附件。 PDF 打开时,勒索软件安装在工作人员的计算机上,包括杰里米的计算机,存储和加密公司数据的过程开始了。 攻击者的目标是经济利益,因为他们会保留公司的赎金数据,直到获得报酬。 在垃圾邮件中或从不熟悉的地址打开附件的后果可能是灾难性的,就像杰里米的情况一样。

目标国家

当今的某些恶意软件非常复杂且创建成本高昂,以至于安全专家认为它只能由一个民族国家或国家集团创建。 这种恶意软件可能被设计为攻击易受攻击的基础设施,例如水网或电网。

这是Stuxnet蠕虫的目的,它感染了USB驱动器。 电影《世界大战 3.0 零日》讲述了一个名为 Stuxnet 的恶意计算机蠕虫的故事。 Stuxnet 的开发旨在穿透供应商支持的核设施中的可编程逻辑控制器 (PLC)。 蠕虫是通过受感染的 USB 驱动器传播到 PLC 的,最终损坏了这些核设施中的离心机。

威胁参与者

威胁行为者包括业余爱好者、黑客活动分子、有组织犯罪集团、国家资助的团体和恐怖组织。 威胁参与者是指对他人或组织进行网络攻击的个人或一群人。 网络攻击是故意的恶意行为,旨在伤害他人或组织。 网络攻击背后的主要动机是金钱、政治、竞争和仇恨。

业余爱好者被称为剧本小子,几乎没有或根本没有技能。 他们经常使用现有的工具或指令来发起在互联网上发现的攻击。 有些人只是好奇,而另一些人则试图通过造成伤害来炫耀自己的能力。 尽管他们使用简单的方法,但结果往往是灾难性的。

黑客活动家

黑客活动家可以独立行动,也可以作为有组织团体的成员。 黑客主义者是黑客,他们对许多社会和政治思想感到愤怒。 黑客活动分子公开示威反对组织或政府,他们发布文章和图片,泄露机密信息,通过分布式拒绝服务 (DDoS) 攻击利用非法流量破坏网络基础设施。 拒绝服务 (DoS) 攻击是最强大的网络攻击之一,攻击者使用流量请求轰炸目标,使目标服务器不堪重负,企图使目标服务器崩溃。 分布式拒绝服务 (DDoS) 攻击是一种更复杂的 DoS 版本,其中一组分布式计算机系统攻击目标。

财务收益

经济收益激发了许多不断威胁我们安全的黑客活动。 网络罪犯是指利用技术达到自己的恶意意图的人,例如窃取个人信息以获利。 这些网络犯罪分子希望访问我们的银行账户、个人数据以及他们可以用来产生现金流的所有其他信息。

商业秘密和全球政治

在过去的几年中,有几份关于民族国家入侵其他国家或以其他方式干预内部政策的报道。 国家各州也热衷于利用网络空间进行工业间谍活动。 知识产权盗窃可以使一个国家在国际贸易中占据相当大的优势。

防范国家支持的网络间谍活动和网络战的后果将继续是网络安全专业人员的优先事项。

物联网有多安全

物联网 (IoT) 正在我们周围迅速扩展。 物联网是一个由物理对象组成的网络,通过互联网收集和共享数据。 我们现在开始享受 IoT 奖励了。 人们不断创造出使用联网事物的新方法。 物联网帮助人们连接物品,从而提高生活质量。 智能安全系统、智能厨房电器、智能手表和智能供暖系统是当今可用的物联网产品的几个例子。

首先,许多人现在使用联网可穿戴设备来监控自己的健身活动。 您目前拥有多少台连接到互联网或家庭网络的设备?

这些设备有多安全? 例如,谁编写了支持嵌入式硬件(又名固件)的软件? 程序员有没有注意安全漏洞? 您的家用恒温器是否已连接到互联网? 你的电子录像机 (DVR)? 当出现安全错误时,能否在系统中修补固件以修复漏洞? 新固件不会更新互联网上的许多计算机。 为了使用补丁进行更新,甚至没有开发出一些较旧的设备。 这两个条件使此类设备的用户面临威胁和安全风险。

参考

第三次世界大战零日(官方电影网站)-在 DVD 或 Digital HD 上拥有它。 检索于 2020 年 9 月 6 日,来自 www.zerodaysfilm.com