6.3 : Outils pour la sécurité de l'information

- Page ID

- 167057

Pour garantir la confidentialité, l'intégrité et la disponibilité des informations, les organisations peuvent choisir parmi différents outils. Chacun de ces outils peut être utilisé dans le cadre d'une politique globale de sécurité de l'information, qui sera abordée dans la section suivante.

L'authentification

Le moyen le plus courant d'identifier une personne est l'apparence physique, mais comment identifier une personne assise derrière un écran d'ordinateur ou au guichet automatique ? Les outils d'authentification sont utilisés pour s'assurer que la personne qui accède aux informations est bien la personne qu'elle prétend être.

L'authentification peut être réalisée en identifiant une personne à l'aide d'un ou de plusieurs des trois facteurs suivants : quelque chose qu'elle sait, quelque chose qu'elle possède ou quelque chose qu'elle est. Par exemple, la forme d'authentification la plus courante aujourd'hui est l'identifiant utilisateur et le mot de passe. Dans ce cas, l'authentification se fait en confirmant ce que l'utilisateur connaît (son identifiant et son mot de passe). Mais cette forme d'authentification est facile à compromettre (voir encadré), et des formes d'authentification plus strictes sont parfois nécessaires. L'identification d'une personne uniquement par ce qu'elle possède, comme une clé ou une carte, peut également être problématique. Lorsque ce jeton d'identification est perdu ou volé, l'identité peut être facilement volée. Le dernier facteur, quelque chose que vous êtes, est beaucoup plus difficile à compromettre. Ce facteur permet d'identifier un utilisateur grâce à des caractéristiques physiques, telles qu'un scanner oculaire ou une empreinte digitale. L'identification d'une personne à l'aide de ses caractéristiques physiques est appelée biométrie.

Une méthode plus sûre pour authentifier un utilisateur consiste à effectuer une authentification multifactorielle. En combinant au moins deux des facteurs énumérés ci-dessus, il est beaucoup plus difficile pour une personne de se faire une fausse déclaration. L'utilisation d'un jeton RSA SecurID en est un exemple. Le périphérique RSA est quelque chose que vous possédez et générera un nouveau code d'accès toutes les soixante secondes. Pour vous connecter à une ressource d'informations à l'aide du périphérique RSA, vous devez associer un élément que vous connaissez, un code PIN à quatre chiffres, au code du périphérique. La seule façon de s'authentifier correctement est de connaître le code et de disposer du périphérique RSA.

Contrôle d'accès

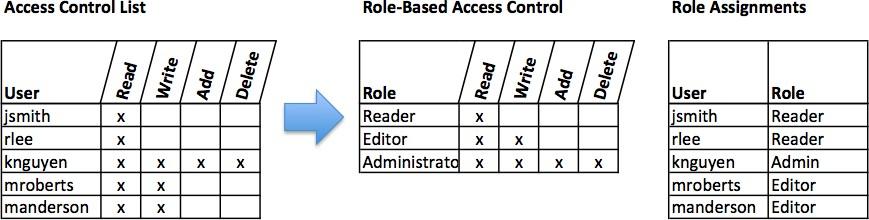

Une fois qu'un utilisateur a été authentifié, l'étape suivante consiste à s'assurer qu'il peut accéder aux ressources d'information appropriées. Cela se fait grâce à l'utilisation du contrôle d'accès. Le contrôle d'accès détermine quels utilisateurs sont autorisés à lire, modifier, ajouter et/ou supprimer des informations. Il existe différents modèles de contrôle d'accès. Nous en aborderons deux : la liste de contrôle d'accès (ACL) et le contrôle d'accès basé sur les rôles (RBAC).

Pour chaque ressource d'information qu'une organisation souhaite gérer, une liste d'utilisateurs capables de prendre des mesures spécifiques peut être créée. Il s'agit d'une liste de contrôle d'accès ou ACL. Des fonctionnalités spécifiques sont attribuées à chaque utilisateur, telles que la lecture, l'écriture, la suppression ou l'ajout. Seuls les utilisateurs dotés de ces fonctionnalités sont autorisés à exécuter ces fonctions. Si un utilisateur ne figure pas sur la liste, il n'est même pas en mesure de savoir que la ressource d'information existe.

Les ACL sont simples à comprendre et à gérer. Ils présentent cependant plusieurs inconvénients. Le principal inconvénient est que chaque ressource d'information est gérée séparément. Si un administrateur de sécurité souhaitait ajouter ou supprimer un utilisateur dans un grand nombre de ressources d'informations, cela ne serait pas facile. Et à mesure que le nombre d'utilisateurs et de ressources augmente, les ACL deviennent plus difficiles à gérer. Cela a conduit à une méthode améliorée de contrôle d'accès, appelée contrôle d'accès basé sur les rôles, ou RBAC. Avec le RBAC, au lieu de donner à des utilisateurs spécifiques des droits d'accès à une ressource d'information, les utilisateurs se voient attribuer des rôles, puis ces rôles se voient attribuer un accès. Cela permet aux administrateurs de gérer les utilisateurs et les rôles séparément, ce qui simplifie l'administration et, par extension, améliore la sécurité.

Chiffrement

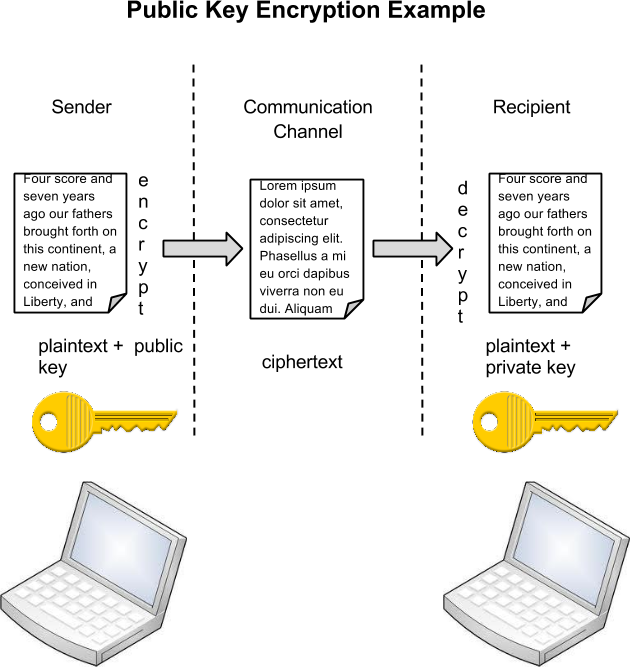

Une organisation a souvent besoin de transmettre des informations via Internet ou de les transférer sur un support externe tel qu'une clé USB. Dans ces cas, même avec une authentification et un contrôle d'accès appropriés, une personne non autorisée peut accéder aux données. Le cryptage est un processus qui consiste à coder les données lors de leur transmission ou de leur stockage afin que seules les personnes autorisées puissent les lire. Ce codage est effectué par un programme informatique qui code le texte brut qui doit être transmis ; ensuite, le destinataire reçoit le texte chiffré et le décode (déchiffrement). Pour que cela fonctionne, l'expéditeur et le destinataire doivent s'entendre sur la méthode de codage afin que les deux parties puissent communiquer correctement. Les deux parties partagent la clé de chiffrement, ce qui leur permet de coder et de décoder leurs messages respectifs. C'est ce que l'on appelle le chiffrement par clé symétrique. Ce type de cryptage pose problème car la clé est disponible à deux endroits différents.

Le chiffrement à clé publique constitue une alternative au chiffrement à clé symétrique. Dans le chiffrement à clé publique, deux clés sont utilisées : une clé publique et une clé privée. Pour envoyer un message crypté, vous devez obtenir la clé publique, coder le message et l'envoyer. Le destinataire utilise ensuite la clé privée pour la décoder. La clé publique peut être donnée à toute personne souhaitant envoyer un message au destinataire. Chaque utilisateur a besoin d'une clé privée et d'une clé publique pour sécuriser les messages. La clé privée est nécessaire pour déchiffrer quelque chose envoyé avec la clé publique.

Barre latérale : sécurité par mot de passe

La sécurité d'un mot de passe dépend de sa capacité à éviter les suppositions par force brute. Les mots de passe forts réduisent les atteintes à la sécurité, car ils sont plus difficiles à deviner pour les criminels.

Les politiques et technologies relatives aux mots de passe ont évolué pour lutter contre les menaces de sécurité, qu'il s'agisse de mots de passe courts ou longs, de l'authentification à facteur unique à l'authentification multi La plupart des entreprises ont désormais des exigences spécifiques concernant la création de mots de passe par les utilisateurs et la manière dont ils sont authentifiés.

Vous trouverez ci-dessous certaines des politiques les plus courantes que les organisations devraient mettre en place.

- Exigez des mots de passe complexes difficiles à deviner. Par exemple, une bonne politique en matière de mots de passe nécessite l'utilisation d'un minimum de huit caractères, et au moins une lettre majuscule, un caractère spécial et un chiffre.

- Changez régulièrement vos mots de passe Les utilisateurs doivent modifier régulièrement leur mot de passe. Les utilisateurs doivent changer leur mot de passe tous les soixante à quatre-vingt-dix jours, en veillant à ce que les mots de passe qui auraient été volés ou devinés ne soient pas utilisés contre l'entreprise.

- Formez vos employés à ne pas divulguer de mots de passe. L'une des principales méthodes utilisées pour voler des mots de passe consiste à les découvrir en interrogeant les utilisateurs ou les administrateurs. Le prétexte se produit lorsqu'un attaquant appelle un service d'assistance ou un administrateur de sécurité et se fait passer pour un utilisateur autorisé qui ne parvient pas à se connecter. Ensuite, en fournissant des informations personnelles sur l'utilisateur autorisé, l'attaquant convainc le responsable de la sécurité de réinitialiser le mot de passe et de lui indiquer de quoi il s'agit. L'hameçonnage par e-mail est un autre moyen d'inciter les employés à communiquer des mots de passe.

- Formez les employés à ne pas cliquer sur un lien. Le phishing se produit lorsqu'un utilisateur reçoit un e-mail qui semble provenir d'une source fiable, telle que sa banque ou son employeur. Dans l'e-mail, l'utilisateur est invité à cliquer sur un lien et à se connecter à un site Web qui imite le site Web authentique et à saisir son identifiant et son mot de passe, que l'attaquant capture ensuite.

Sauvegardes

Un autre outil essentiel pour la sécurité des informations est un plan de sauvegarde complet pour l'ensemble de l'organisation. Non seulement les données stockées sur les serveurs de l'entreprise doivent être sauvegardées, mais les ordinateurs individuels utilisés au sein de l'entreprise doivent également être sauvegardés. Un bon plan de sauvegarde doit comprendre plusieurs éléments.

- Compréhension complète des ressources d'information de l'organisation . Quelles sont les informations dont dispose réellement l'organisation ? Où est-il entreposé ? Certaines données peuvent être stockées sur les serveurs de l'entreprise, d'autres sur les disques durs des utilisateurs, certaines dans le cloud et d'autres sur des sites tiers. Une organisation doit dresser un inventaire complet de toutes les informations qui doivent être sauvegardées et déterminer la meilleure façon de les sauvegarder.

- Sauvegardes régulières de toutes les données. La fréquence des sauvegardes doit être basée sur l'importance des données pour l'entreprise, combinée à la capacité de l'entreprise à remplacer les données perdues. Les données critiques doivent être sauvegardées quotidiennement, tandis que les données moins critiques peuvent être sauvegardées chaque semaine.

- Stockage hors site des ensembles de données de sauvegarde. Si toutes les données de sauvegarde sont stockées dans la même installation que les copies originales des données, un seul événement, tel qu'un tremblement de terre, un incendie ou une tornade, supprimera à la fois les données d'origine et la sauvegarde ! Il est essentiel qu'une partie du plan de sauvegarde consiste à stocker les données hors site.

- Test de restauration des données. Régulièrement, les sauvegardes doivent être testées en restaurant certaines données. Cela garantira le bon fonctionnement du processus et donnera à l'organisation confiance dans le plan de sauvegarde.

Outre ces considérations, les organisations doivent également examiner leurs opérations afin de déterminer l'effet qu'une interruption de service aurait sur leurs activités. Si leurs technologies de l'information devaient être indisponibles pendant une période prolongée, quel en serait l'impact sur l'entreprise ?

Les concepts supplémentaires liés à la sauvegarde sont les suivants :

- Alimentation électrique universelle (UPS ). Un onduleur est un dispositif qui fournit une batterie de secours aux composants critiques du système, leur permettant de rester en ligne plus longtemps et/ou permettant au personnel informatique de les arrêter en utilisant des procédures appropriées pour éviter la perte de données pouvant survenir en cas de panne de courant.

- Sites alternatifs ou « populaires » . Certaines entreprises choisissent de disposer d'un autre site sur lequel leurs répliques de données critiques sont toujours mises à jour. Lorsque le site principal tombe en panne, le site secondaire est immédiatement mis en ligne pour ne connaître que peu ou pas d'interruption de service.

Les informations étant devenues un actif stratégique, tout un secteur s'est développé autour des technologies nécessaires à la mise en œuvre d'une stratégie de sauvegarde appropriée. Une entreprise peut passer un contrat avec un fournisseur de services pour sauvegarder toutes ses données ou acheter de grandes quantités d'espace de stockage en ligne et le faire elle-même. La plupart des grandes entreprises utilisent désormais des technologies telles que les réseaux de stockage et les systèmes d'archivage.

Pare-feux

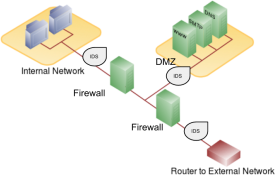

Un pare-feu est une autre méthode qu'une entreprise doit utiliser pour renforcer la sécurité de son réseau. Un pare-feu peut exister en tant que matériel ou logiciel (ou les deux). Un pare-feu matériel est un appareil connecté au réseau qui filtre les paquets en fonction d'un ensemble de règles. Un pare-feu logiciel s'exécute sur le système d'exploitation et intercepte les paquets lorsqu'ils arrivent sur un ordinateur. Un pare-feu protège tous les serveurs et ordinateurs de l'entreprise en bloquant les paquets provenant de l'extérieur du réseau de l'entreprise qui ne répondent pas à un ensemble de critères stricts. Un pare-feu peut également être configuré pour limiter le flux de paquets quittant l'organisation. Cela peut être fait pour éliminer la possibilité pour les employés de regarder des vidéos YouTube ou d'utiliser Facebook à partir d'un ordinateur de l'entreprise.

Certaines entreprises peuvent choisir de mettre en œuvre plusieurs pare-feux dans le cadre de la configuration de sécurité de leur réseau, créant ainsi une ou plusieurs sections de leur réseau partiellement sécurisé. Ce segment du réseau est appelé zone démilitarisée, empruntant le terme de zone démilitarisée à l'armée. C'est là qu'une organisation peut placer des ressources qui nécessitent un accès plus large mais qui doivent tout de même être sécurisées.

Systèmes de détection d'intrusion

Un autre appareil qui peut être placé sur le réseau à des fins de sécurité est un système de détection d'intrusion ou IDS. Un IDS n'apporte aucune sécurité supplémentaire ; il fournit plutôt la fonctionnalité permettant d'identifier si le réseau est attaqué. Un IDS peut être configuré pour surveiller des types d'activités spécifiques, puis alerter le personnel de sécurité si cette activité se produit. Un IDS peut également enregistrer différents types de trafic sur le réseau pour analyse ultérieure. Un IDS est un élément essentiel de toute bonne configuration de sécurité.

Encadré : Réseaux privés virtuels

À l'aide de pare-feux et d'autres technologies de sécurité, les entreprises peuvent protéger efficacement un grand nombre de leurs ressources d'informations en les rendant invisibles aux yeux du monde extérieur. Mais que se passe-t-il si un employé travaillant à domicile a besoin d'accéder à certaines de ces ressources ? Et si un consultant était engagé pour travailler sur le réseau interne de l'entreprise à distance ? Dans ces cas, un réseau privé virtuel (VPN) est nécessaire.

Un VPN permet à un utilisateur extérieur à un réseau d'entreprise de contourner le pare-feu et d'accéder au réseau interne depuis l'extérieur. Une combinaison de logiciels et de mesures de sécurité permet à une organisation d'autoriser un accès limité à ses réseaux tout en garantissant la sécurité globale.

Sécurité physique

Une entreprise peut mettre en œuvre le meilleur schéma d'authentification au niveau mondial, développer le meilleur contrôle d'accès et installer des pare-feux et des dispositifs de prévention des intrusions. Cependant, sa sécurité ne peut être complète sans la mise en œuvre d'une sécurité physique. La sécurité physique consiste à protéger le matériel et les composants réseau qui stockent et transmettent les ressources d'information. Pour mettre en œuvre la sécurité physique, une organisation doit identifier toutes les ressources vulnérables et s'assurer que ces ressources ne peuvent pas être altérées physiquement ou volées. Ces mesures sont notamment les suivantes.

- Portes verrouillées : Cela peut sembler évident, mais toute la sécurité du monde est inutile si un intrus peut entrer et retirer physiquement un appareil informatique. Les actifs informationnels de grande valeur doivent être sécurisés dans un lieu à accès limité.

- Détection des intrusions physiques : Les actifs informationnels de grande valeur doivent être surveillés à l'aide de caméras de sécurité et d'autres moyens pour détecter tout accès non autorisé aux lieux physiques où ils se trouvent.

- Équipement sécurisé : les appareils doivent être verrouillés pour éviter qu'ils ne soient volés. Le disque dur d'un employé peut contenir toutes les informations de vos clients, il doit donc être sécurisé.

- Surveillance de l'environnement : les serveurs et autres équipements de grande valeur d'une entreprise doivent toujours être conservés dans une pièce surveillée en ce qui concerne la température, l'humidité et le débit d'air. Le risque de défaillance du serveur augmente lorsque ces facteurs dépassent une plage spécifiée.

- Formation des employés : L'un des moyens les plus courants utilisés par les voleurs pour voler des informations d'entreprise consiste à voler les ordinateurs portables des employés lorsqu'ils voyagent. Les employés doivent être formés pour sécuriser leur équipement lorsqu'ils sont absents du bureau.

Politiques de sécurité

Outre les contrôles techniques énumérés ci-dessus, les organisations doivent également mettre en œuvre des politiques de sécurité en tant que forme de contrôle administratif. En fait, ces politiques devraient réellement constituer un point de départ pour l'élaboration d'un plan de sécurité global. Une bonne politique de sécurité de l'information définit les directives relatives à l'utilisation des ressources d'information de l'entreprise par les employés. Il fournit à l'entreprise un recours en cas de violation d'une politique par un employé.

Une politique de sécurité doit être guidée par la triade de sécurité de l'information décrite ci-dessus. Il doit définir des directives et des processus que les employés doivent suivre pour accéder à toutes les ressources afin de préserver l'intégrité des trois catégories : confidentialité, intégrité et disponibilité.

Les politiques exigent la conformité et doivent être exécutoires ; le non-respect d'une politique entraînera des mesures disciplinaires. La page de politique de sécurité de l'information du SANS Institute (2020) répertorie de nombreux modèles pour différents types de politiques de sécurité. Un exemple de politique de sécurité est la manière dont l'accès à distance doit être géré, que vous pouvez consulter ici.

Une politique de sécurité doit également aborder toutes les réglementations gouvernementales ou industrielles qui s'appliquent à l'organisation. Par exemple, si l'organisation est une université, elle doit connaître la Family Educational Rights and Privacy Act (FERPA), qui restreint l'accès aux informations sur les étudiants. Les organismes de santé sont tenus de respecter plusieurs réglementations, telles que la loi HIPAA (Health Insurance Portability and Accountability Act).

Encadré : Sécurité mobile

Alors que les appareils mobiles tels que les smartphones et les tablettes se multiplient, les entreprises doivent être prêtes à répondre aux problèmes de sécurité uniques que ces appareils utilisent. L'une des premières questions qu'une entreprise doit se poser est de savoir s'il faut autoriser les appareils mobiles sur le lieu de travail.

De nombreux employés possèdent déjà ces appareils, alors la question qui se pose est la suivante : devons-nous autoriser les employés à apporter leurs propres appareils et à les utiliser dans le cadre de leurs activités professionnelles ? Ou devons-nous fournir les appareils à nos employés ? La création d'une politique BYOD (« Bring Your Own Device ») permet aux employés de s'intégrer davantage à leur travail et d'améliorer la satisfaction et la productivité des employés. Dans de nombreux cas, il peut être pratiquement impossible d'empêcher les employés d'avoir leur propre smartphone ou iPad sur leur lieu de travail. Si l'organisation fournit les appareils à ses employés, elle obtient un meilleur contrôle sur l'utilisation des appareils, mais elle s'expose également à la possibilité d'un désordre administratif (et coûteux).

Les appareils mobiles peuvent poser de nombreux défis de sécurité uniques à une entreprise. L'une des principales préoccupations est probablement le vol de propriété intellectuelle. Pour un employé malintentionné, il serait facile de connecter un appareil mobile à un ordinateur via le port USB ou sans fil au réseau de l'entreprise et de télécharger des données confidentielles. Il serait également facile de prendre une photo de haute qualité en utilisant secrètement un appareil photo intégré.

Lorsqu'un employé est autorisé à accéder aux données de l'entreprise et à les enregistrer sur son appareil, une menace de sécurité différente apparaît : cet appareil devient désormais la cible de voleurs. Le vol d'appareils mobiles (dans ce cas, y compris d'ordinateurs portables) est l'une des principales méthodes utilisées par les voleurs de données.

Alors, que peut-on faire pour sécuriser les appareils mobiles ? Cela commencera par une bonne politique concernant leur utilisation. Des directives spécifiques devraient inclure la politique de mot de passe, l'accès à distance, l'utilisation de la caméra, l'enregistrement vocal, entre autres

Outre les politiques, il existe plusieurs outils différents qu'une organisation peut utiliser pour atténuer certains de ces risques. Par exemple, si un appareil est volé ou perdu, un logiciel de géolocalisation peut aider l'organisation à le retrouver. Dans certains cas, il peut même être judicieux d'installer un logiciel de suppression des données à distance, qui supprimera les données d'un appareil si cela représente un risque pour la sécurité.

Utilisabilité

Lorsqu'elles cherchent à sécuriser les ressources d'informations, les entreprises doivent trouver un équilibre entre le besoin de sécurité et le besoin des utilisateurs d'accéder à ces ressources et de les utiliser efficacement. Si les mesures de sécurité d'un système le rendent difficile à utiliser, les utilisateurs trouveront des moyens de contourner la sécurité, ce qui peut rendre le système plus vulnérable qu'il ne l'aurait été sans les mesures de sécurité ! Prenons, par exemple, les politiques de mots de passe. Si l'organisation a besoin d'un mot de passe extrêmement long comportant plusieurs caractères spéciaux, un employé peut le noter et le mettre dans un tiroir, car il sera impossible à mémoriser.

Référence :

Modèles de politiques de sécurité. Consulté le 6 septembre 2020 sur le site de sécurité de l'information du SANS Institute, www.sans.org/information-security-policy/